SmokeLoaderは、モジュラー設計を持つ洗練されたバックドアマルウェアであり、そのバージョンに含まれる特定のモジュールに依存してさまざまな悪意ある機能を提供します。犯罪活動としばしば関連付けられ、このマルウェアは、ソフトウェアの脆弱性を悪用したり、フィッシング技術を利用してユーザーをだましてペイロードを実行させるなど、さまざまな方法で展開されます。

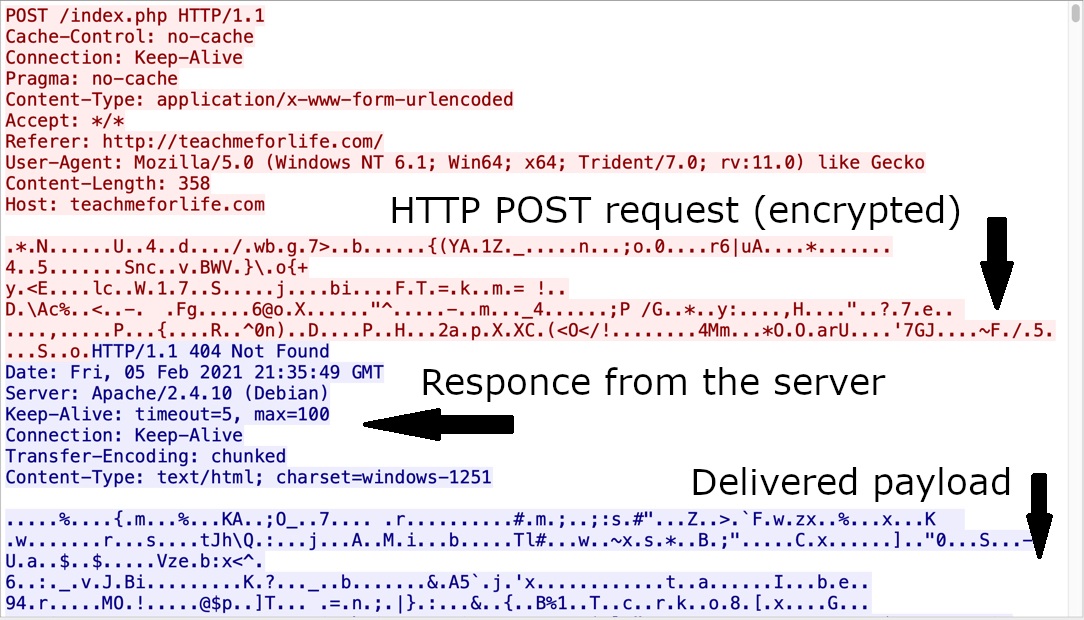

特に、SmokeLoaderは、コマンドアンドコントロール(C2)アクティビティを隠蔽するための戦術を採用しており、microsoft.comやbing.comなどの正規のウェブサイトへのリクエストを生成して、検出を回避する努力を支援しています。これらのサイトからの404エラー応答にもかかわらず、応答ボディにはマルウェアの動作に関連するデータが含まれています。これらの属性が、SmokeLoaderの不正なアクセス、データの窃取、その他のサイバー犯罪的な取り組みを効果的に支援しています。

SmokeLoaderバックドアは、しばしばスパムメール、悪意のあるウェブサイト、またはソーシャルエンジニアリング技術を使用して配布されます。システムに侵入すると、永続性を確立し、リモートのコマンドアンドコントロールサーバーに連絡を試みて、さらなる指示を受けて追加のマルウェアをダウンロードします。

Trojan:Win32/SmokeLoaderによって実行される具体的なアクションは、マルウェアのバージョンと設定によって異なる場合があります。SmokeLoaderに関連する一般的なアクティビティには、以下が含まれます:

- 銀行トロイの木馬、ランサムウェア、情報窃取マルウェアなど他のマルウェアのダウンロードとインストール。

- システム設定の変更による永続性の確保と、セキュリティソフトウェアによる検出の回避。

- ログイン資格情報、キーストローク、個人データなどの機密情報のキャプチャ。

- コマンドアンドコントロールサーバーからの新しい指示の更新または受信。

Trojan:Win32/SmokeLoaderは、感染したシステムのセキュリティとプライバシーに対する重大な脅威です。最新のアンチウイルスソフトウェアをインストールし、定期的にシステムをスキャンしてマルウェアの兆候をチェックすることが重要です。また、安全なブラウジング習慣の実践、メールの添付ファイルやダウンロードに注意すること、オペレーティングシステムとアプリケーションをパッチすることで感染のリスクを軽減できます。

SmokeLoaderの説明

SmokeLoaderバックドアは、2014年に初めて登場しました – ランサムウェア時代の最初の頃です。その後8年にわたってアクティブな存在であることを誇ることができるのは、ほんのわずかな他のマルウェアだけです。このバックドアには、非常に古いにもかかわらず実際に保つための多くの機能があります。まず第一に、非常に小さく、ペイロードはわずか約30キロバイトです。通常、このタイプのマルウェアは、ファイルサイズが少なくとも100 KB、通常は約150-200キロバイトです。それにより、保護されたシステム内で取り扱うのがはるかに容易になります。なぜなら、一部のマルウェア検出に使用されるYARAルールは、ファイルサイズに注意を払うからです。

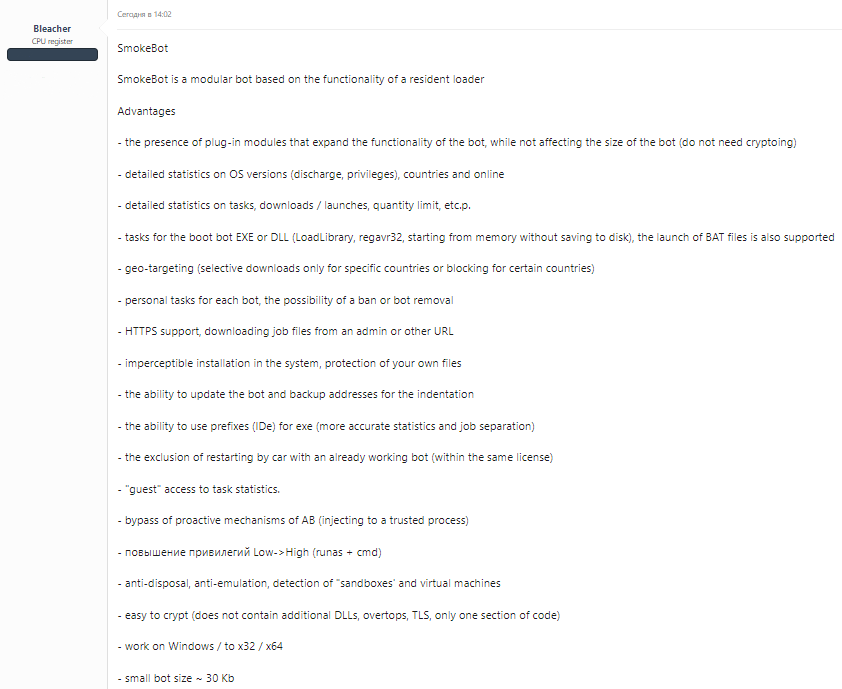

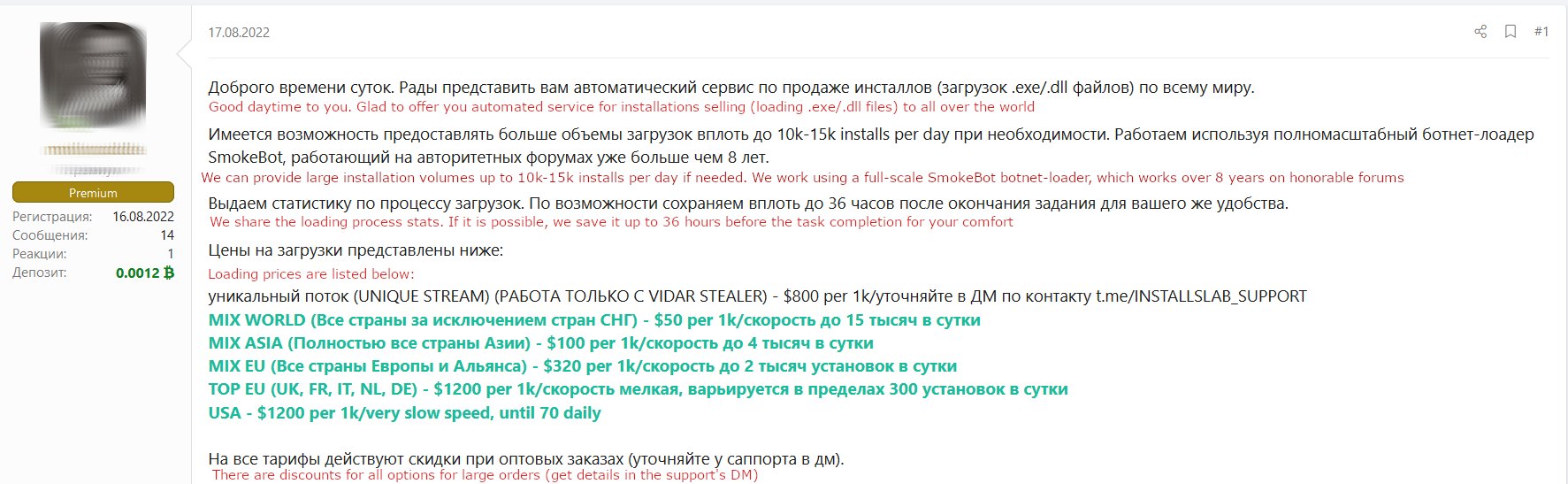

ダークネットフォーラムでSmokeLoaderを購入するオファー

他のマルウェアと区別する特徴は、それがCとアセンブリ言語で書かれていることです。どちらも低レベルの言語であり、システム内部に非常に深く掘り下げる能力を示しています。このバックドアの正確なコードは、非常に難読化されています。これはアンチマルウェアプログラムに対する効果的な対策でしたが、今日では検出されるあらゆる種類の難読化が危険と見なされます。これにより、このマルウェアの逆コンパイルがはるかに困難になります。

このバックドアの主な機能は、その名前から察すると、ローダー機能に囲まれています。ほとんどの場合、SmokeLoaderは感染したシステムに他のマルウェアを提供するために使用されます。それでも、これはこのマルウェアの唯一の目的ではありません – 継続的な開発により、盗聴ツールとして使用する能力が向上しました。また、ボットネット展開にも適していますが、そのような使用例はわずかです。それは毎年アップデートを受けており、将来的にはその機能が拡張される可能性があります。

バックドアマルウェアとは何ですか?

SmokeLoaderの解析に入る前に、バックドアとは何かを見てみましょう。このマルウェアタイプは長い歴史を持ち、今日では重要な存在です。バックドアマルウェアの主な目標は、サイバー犯罪者が対象のPCにリモートで接続し、可能な限りのアクションを実行する方法を作成することです。そのため、対象システムの脆弱性を使用することなどを躊躇しません。システム内にトロイの木馬としてインジェクトすることもあります。

バックドア感染コンピュータの主な用途は、ボットネットへの参加です。過去10年間で、DDoS攻撃を実行し、スパムメールを送信し、その他の悪質な活動を行う巨大なゾンビシステムのネットワークが広く知られています。この目的のために、悪党たちは自動バックドアを使用します – 最小限のコマンドしか必要とせず、独自で実行できるものです。バックドアのもう一つの応用 – 正確には、手動で制御されるもの – は、データの窃取とマルウェアの実装です。後者の場合、バックドアは悪意のあるペイロードのための機関車として機能するため、時にはワームとして分類されることもあります。

SmokeLoader技術解析

SmokeLoaderマルウェアの初期パッケージには、感染したPCへのリモート接続を提供する基本機能のみが含まれています。データの収集、プロセスの監視、DDoSモジュールなどはその後にインストールされる必要があります。全体的に、逆コンパイルによって、SmokeLoaderが同時に処理できる9つの異なるモジュールがあることが示されています。

| モジュール名 | 機能 |

| フォームグラバー | クレデンシャルを取得するために、オープンウィンドウ内のフォームを監視します |

| パスワードスニッファ | クレデンシャルをスニフィングするために、送受信中のインターネットパッケージを監視します |

| 偽DNS | DNSリクエストを偽装するためのモジュール。トラフィックのリダイレクトを必要なサイトに導きます |

| キーロガー | 感染環境内のすべてのキーストロークを記録します |

| Procmon | プロセス監視モジュール。システムで実行されているプロセスをログに記録します |

| ファイル検索 | ファイル検索ツール |

| メールグラバー | Microsoft Outlookのアドレス帳を取得します |

| リモートPC | TeamViewerのようなリモートアクセスユーティリティと同様のリモートコントロールを確立する能力 |

| DDoS | 感染したPCを強制して指定されたサーバーへのDDoS攻撃に参加させます |

このマルウェアのペイロードは常にユニークな方法でパックされています。一つのサンプルは、わずかなユーザーグループによって使用されるため、現実世界で同じサンプルに出会うことはそれほど簡単ではありません。それでも、このテクノロジーは新しいものではありません – ほとんどのマルウェアが同じことを行い、一部は攻撃ごとにユニークにパックされたサンプルを生成します。さらに、初期のパッキングを超えて、配布業者には注入前に追加の圧縮または暗号化を行う必要があります。つまり、正確には別の連鎖の対検出対策です。

対象のシステムは完全にパックされたSmokeLoaderサンプルを受け取ります – それがディスク上にあるものです。その後のすべてのステージはシステムメモリで実行されるため、従来のアンチマルウェアソフトウェアでのスキャンでは、深くパックされたサンプルのみが検出されます。SmokeLoaderの実行の最初の段階には、重要な義務的なチェックが含まれます – 攻撃されたシステムの位置です。このマルウェアは独立国家共同体(CIS)で実行することはできません。それ以前に注入した設定に関係なくです。その他のチェックは、仮想マシンのスキャンおよびサンドボックスの検出を含みます。すべてが合格した場合、マルウェアは完全にアンパックされ、通常の方法で起動されます。

実行中、SmokeLoaderは非常にユニークな難読化技術を適用します。実行の間、そのコードの約80%が暗号化されたまま保持されます。別の関数を使用する必要がある場合、前に使用した要素を暗号化しながら復号化します。YARAルールと古典的な逆コンパイルは、このようなトリックに対してほとんど無効です。それには32ビットと64ビットのペイロードがあり、初期ステージから最終実行までのチェックアップ時に対応するアーキテクチャのシステムにロードされます。

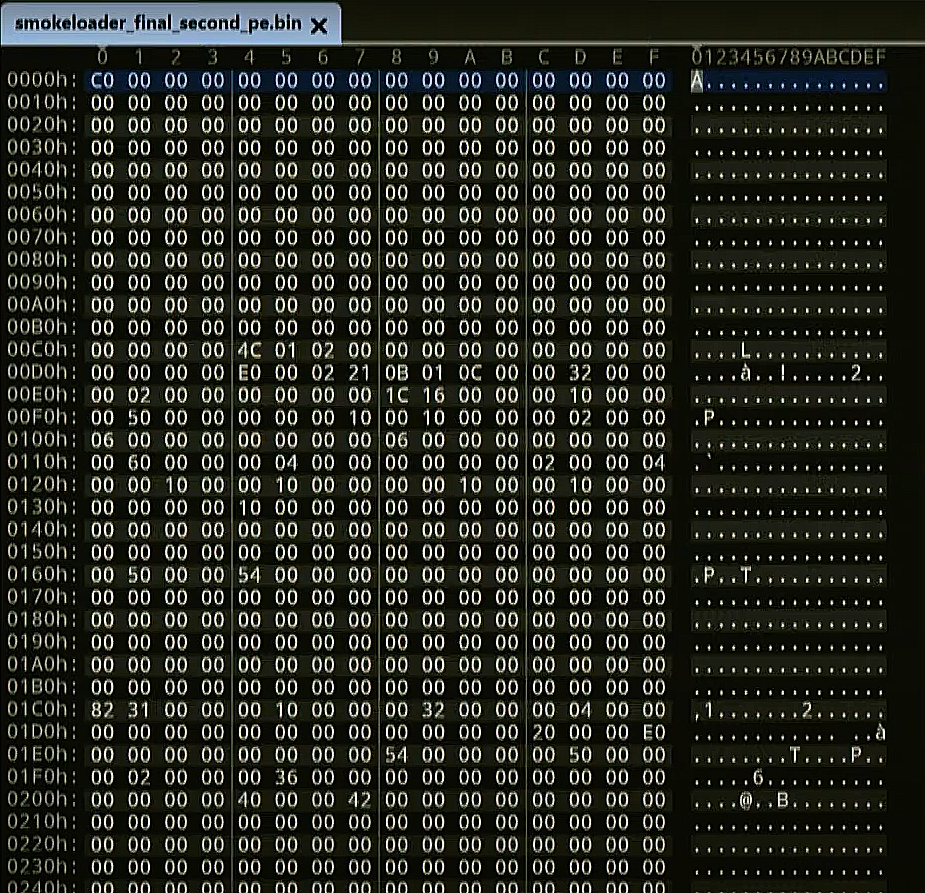

SmokeLoader内のコード暗号化

実際には、SmokeLoaderを実行する際にメモリに保持されるファイルは有効な実行可能ファイルではありません。なぜなら、PEヘッダーが欠けているからです。実際、バックドアのコードはシェルコードとして表現されており、したがって手動で実行する方法を見つける必要があります。一般的に、SmokeLoaderによって実行される一般的なコマンド、例えばC&Cへの呼び出しやダウンロードは、DLLインジェクションを介して行われます。これは明らかに隠密性を保持するために必要です。このステップには、通常、DLLインジェクションまたは別のプログラムの名前から行われるコンソール呼び出しが含まれます。SmokeLoaderを管理するハッカーは、欲しいマルウェアの.exeファイルを送信し、バックドアがこのファイルを取得するURLを指定することができます。

SmokeLoader .exeファイルのヘッダーは存在せず、有効な実行可能ファイルではありません

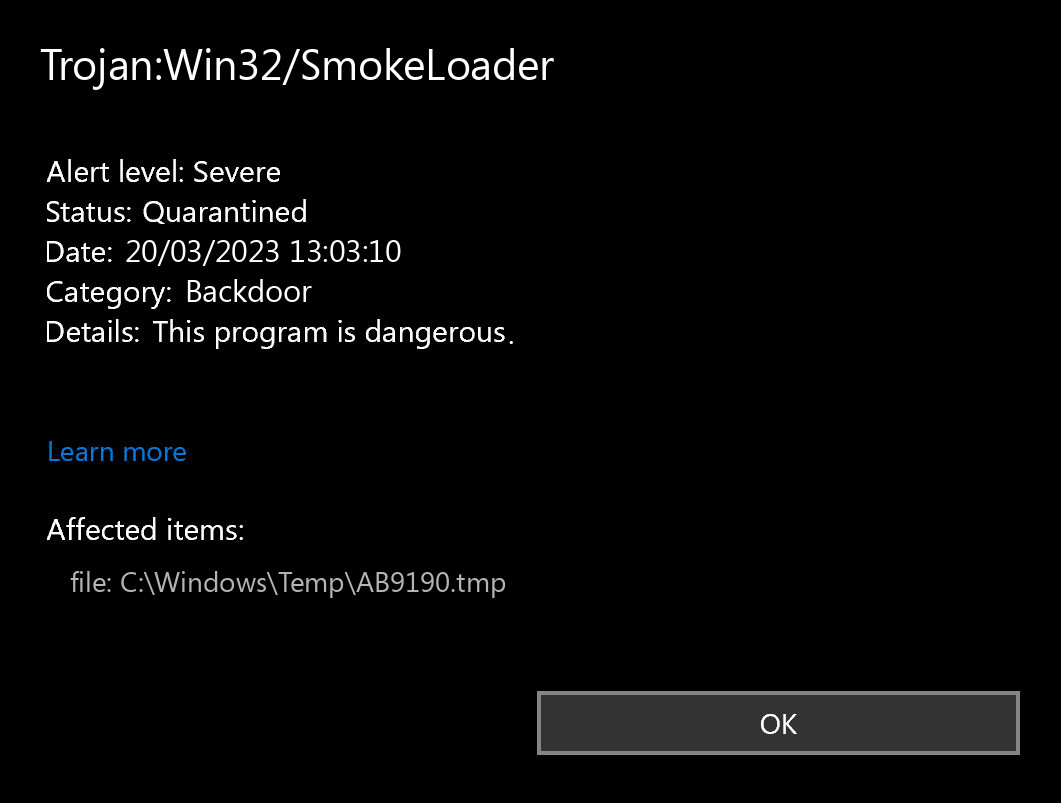

Trojan:Win32/SmokeLoaderの検出とは何ですか?

右下に表示されるTrojan:Win32/SmokeLoaderの検出は、Microsoft Defenderによって示されています。この対マルウェアプログラムはスキャンにはかなり適していますが、基本的に信頼性に欠ける傾向があります。それはマルウェア攻撃に対して無防備であり、ユーザーインターフェースが不安定であり、バグのあるマルウェア除去機能を持っています。したがって、SmokeLoaderに関するポップアップは、Defenderがそれを認識した通知であると言えます。それを削除するには、おそらく別の対マルウェアプログラムを使用する必要があるでしょう。

正確なTrojan:Win32/SmokeLoaderマルウェアは非常に不快な存在です。このマルウェアは悪質な侵入者として機能する遠隔アクセスツールです。自分から誰かにリモートアクセスを提供する場合、問題ありませんが、SmokeLoaderはあなたが提供するかどうかを尋ねることはありません。コンピュータに接続した後、犯罪者たちは自由にしたいことを何でも行うことができます。ファイルを奪ったり、メッセージを確認したり、個人データを収集したりすることができます。バックドアはしばしば補足的なスティーラー(情報収集用のウイルス)を持ち込みます。ただし、バックドアのはるかに一般的な用途はボットネットの形成です。その後、感染したコンピュータのネットワークを利用して、DDoS攻撃を実行したり、さまざまなウェブサイトの投票結果を操作したりすることができます。

バックドアの概要:

| 名前 | SmokeLoaderバックドア |

| 検出 | Trojan:Win32/SmokeLoader |

| 被害 | さまざまな悪意ある操作を実行するためのオペレーティングシステムへのアクセスを獲得します。 |

| 類似 | Msil Androme、Lotok、Quasarrat、Asyncrat、Msil Dcrat、Rewritehttp、Msil Darkcommet |

| 修正ツール | SmokeLoaderバックドアに影響を受けているかどうかを確認 |

SmokeLoaderバックドアの特徴

- バイナリにはおそらく暗号化されたまたは圧縮されたデータが含まれています。 この場合、暗号化はウイルスコードを対ウイルスソフトウェアやウイルスアナリストから隠す方法です。

- 実行可能ファイルはUPXを使用して圧縮されています。

- 異常なバイナリ特性。 これはウイルスコードを対ウイルスソフトウェアやウイルスアナリストから隠す方法です。

バックドアについて簡単に

バックドアは、分離された形態と統合された形態の両方を取得する可能性があるウイルスです。有名な開発者による正規のプログラムに他の人があなたのPCに接続できる機能があることを発見できる場合があります。それが作成者からの誰かなのか、サードパーティなのか – 誰にも分かりません。しかし、この詳細が正規のプログラムに見つかるときのスキャンダルはおそらく見逃すことはできません。さらに、IntelのCPUにはハードウェアベースのバックドアが存在するという噂もあります。

Trojan:Win32/SmokeLoaderは危険ですか?

私が述べたように、無害なマルウェアは存在しません。Trojan:Win32/SmokeLoaderも例外ではありません。このバックドアは、導入後すぐに多くの損害を引き起こすわけではありません。ただし、ランダムなフォーラムやWebページが、DDoS攻撃の後にあなたのIPアドレスが禁止されたため、アクセスできないというのは非常に悪い驚きかもしれません。ただし、それがあなたにとって重要でない場合でも、他の人が簡単にあなたのコンピュータにアクセスし、会話を読み、文書を開き、あなたの行動を観察できる可能性があることを知ることは全く良いことではないでしょう。

通常、Trojan:Win32/SmokeLoaderウイルスの補足として存在するスパイウェアも、できるだけ早く削除する理由として考えられるでしょう。現在、ユーザーの情報は非常に高い価値があり、そのような侵入者にそうしたチャンスを提供することはばかげています。さらに悪いことに、スパイウェアがなんらかの方法であなたの金融情報を盗み出すことができる場合はなおさらです。貯金口座に0が表示されることは、私の意見では最悪の悩みです。

SmokeLoaderマルウェアの拡散

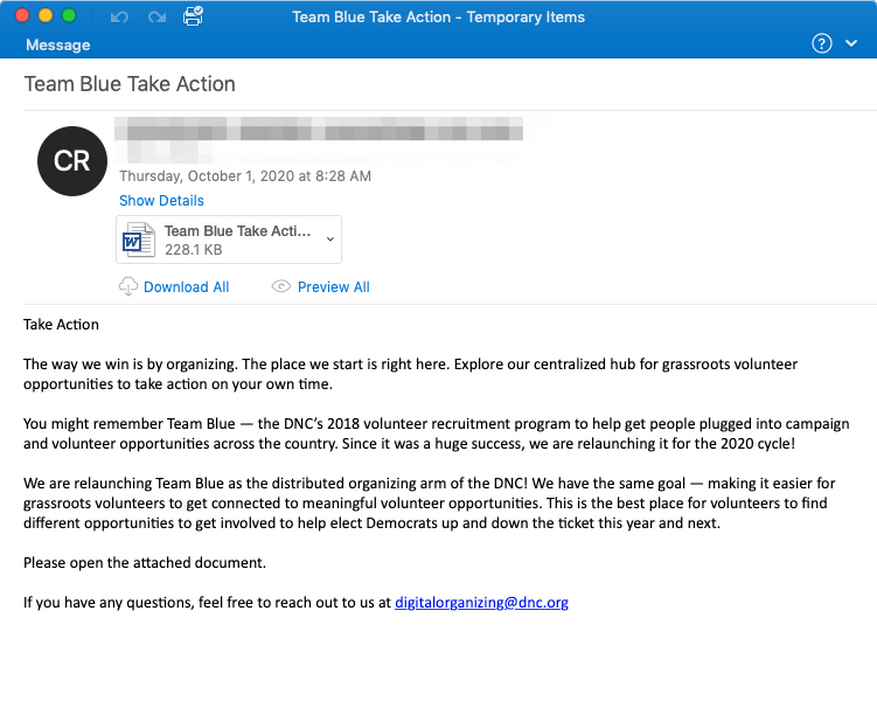

SmokeLoaderの主な拡散方法は、電子メールのスパム、違法コピーのソフトウェア、およびキージェンに依存しています。前者は一般的で、簡単かつかなり効果的です。この場合、マルウェアは添付ファイル内に隠れています – 通常、MS WordまたはMS Excelファイルです。そのファイルにはマクロが含まれており、マクロの実行を要求された場合、コマンドサーバーに接続してペイロード(実際にはSmokeBotだけ)を受信します。ただし、SmokeLoaderはこのようなメッセージに添付された悪意あるリンクを介してより頻繁に表示されると分析家は述べています。そのリンク先のサイトには、クロスサイトスクリプティング技術を含むエクスプロイトが含まれる可能性があります。

メールスパムの例。ファイルには悪意のあるマクロが含まれています

クラックされたアプリケーションやキージェン/ハックツールの中にマルウェアを隠すことは、わずかに難しいですが、より広範な可能性があります。未許可のソフトウェアの使用はまだ広く行われており、多くの人々が危険にさらされる可能性があります。すべてのクラックされたアプリにマルウェアが含まれているわけではありませんが、すべてが使用者と作成者の両方にとって違法です。それを使用すると、著作権侵害の訴訟に直面する可能性があります。そして、その場合にマルウェアに感染することはより不愉快です。

マルウェア感染に関して言えば、SmokeLoaderの出現は通常、さまざまな他の悪意あるアプリのインストールにつながります。ボットネットを作成したクローキーは、他のマルウェア配布者に対して、これらのコンピュータを好きなもので感染させることを提案します。それは広告ウェア、ブラウザハイジャッカー、スパイウェア、ランサムウェアなどが含まれる可能性があります – 文字通り制限はありません。巨大なウイルスの山の背後に、サイバーセキュリティ専門家はしばしばすべての混乱の起源を見逃すため、SmokeLoaderは未検出のままです。

SmokeLoaderはフォーラムでマルウェア配信ツールとして提供されています

別個の拡散ケースでは、SmokeLoaderが前兆として機能しない場合、STOP/Djvuランサムウェアとの組み合わせがあります。正確には、デバイスに配信されるマルウェアの束にはRedLineとVidarスティーラーが含まれています。前者はバンキングの資格情報を狙い、後者は仮想ウォレット情報を狙います。このようなケースでも、DjvuはSmokeLoaderの広まりに大きな影響を与えており、そのクラスで最も広く広まっているランサムウェアの1つです。

SmokeLoaderの削除方法

Trojan:Win32/SmokeLoaderマルウェアは手動での削除が非常に難しいです。マルウェアはディスク全体に様々な場所にそのファイルを配置し、その一部から自己復元することができます。さらに、Windowsレジストリ、ネットワーク設定、グループポリシーの無数の変更は見つけるのが難しく、元に戻すのも難しいです。特定のツール、具体的にはアンチマルウェアアプリを使用する方が良いでしょう。GridinSoft Anti-Malwareは、マルウェアの除去に最適です。

なぜGridinSoft Anti-Malwareが良いのでしょうか?非常に軽量で、検出データベースはほぼ毎時更新されます。さらに、Microsoft Defenderのような問題や脆弱性はありません。これらの詳細の組み合わせは、あらゆる形式のマルウェアの削除にGridinSoft Anti-Malwareを理想的な選択肢にします。

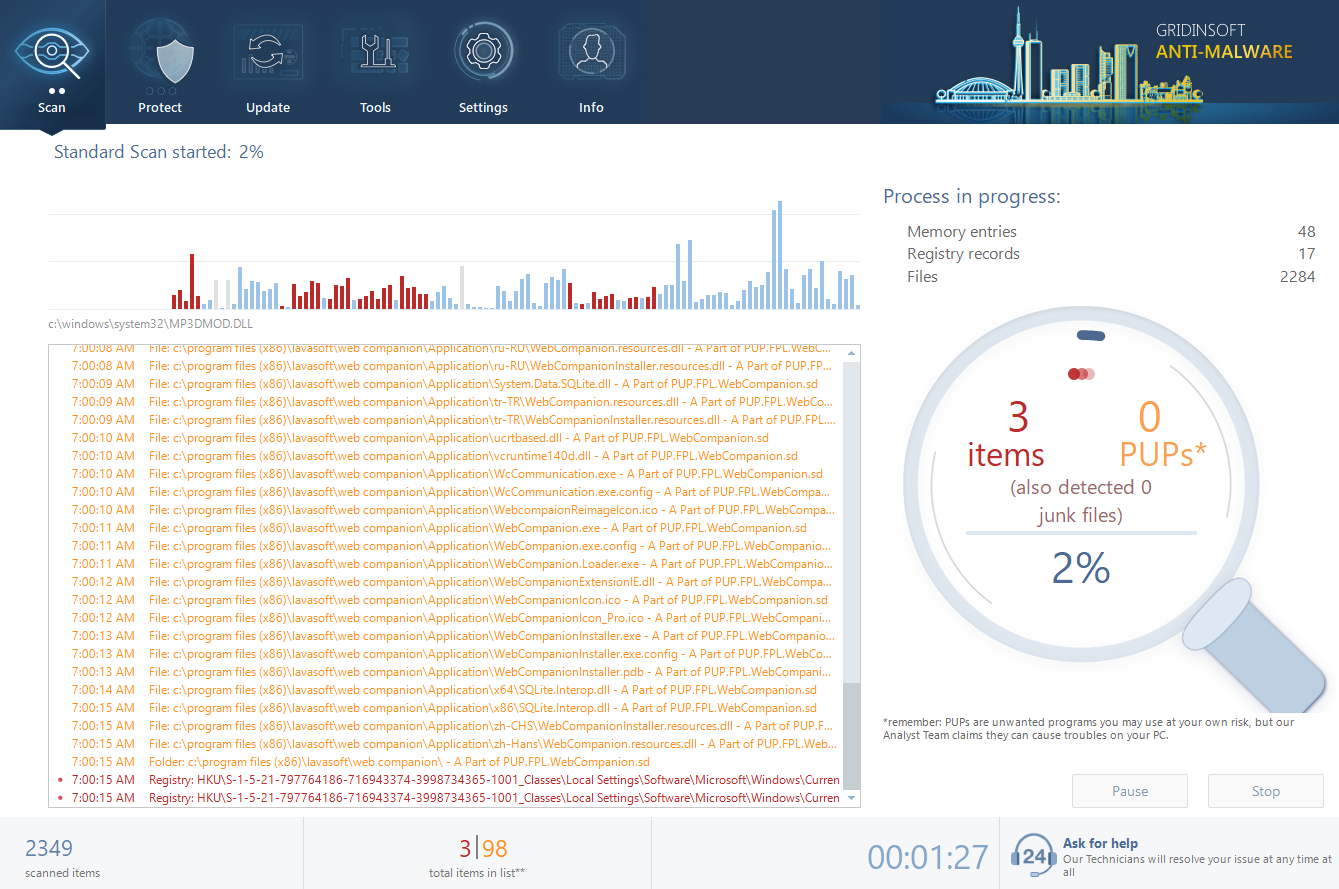

GridinSoft Anti-Malwareでウイルスを除去する

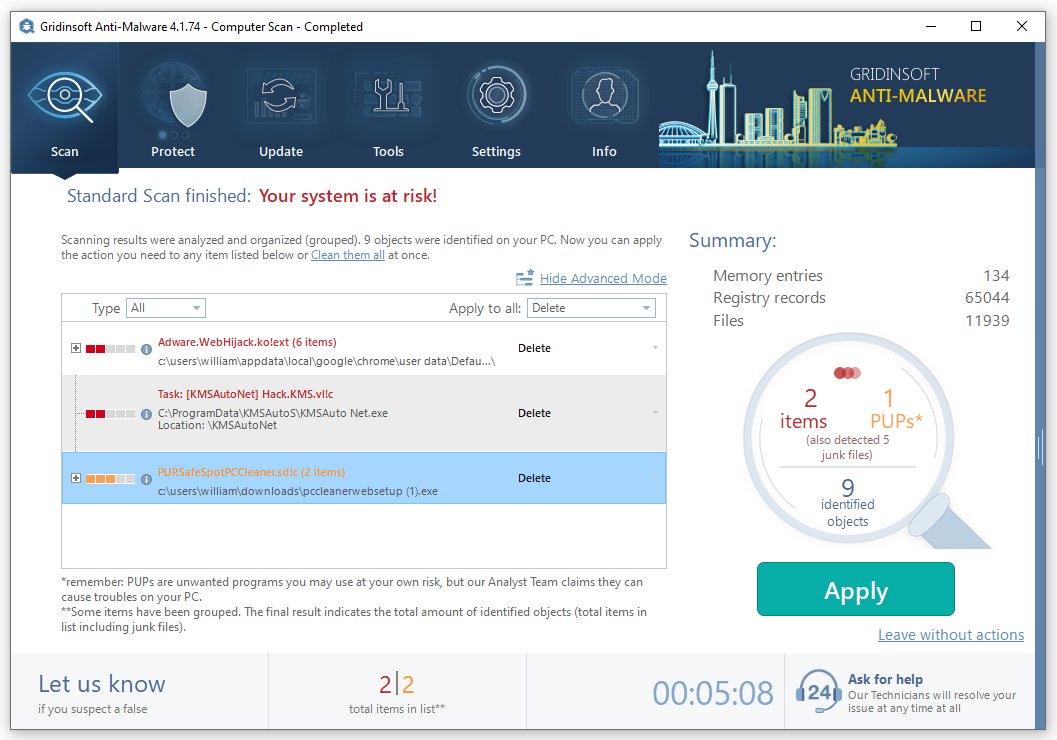

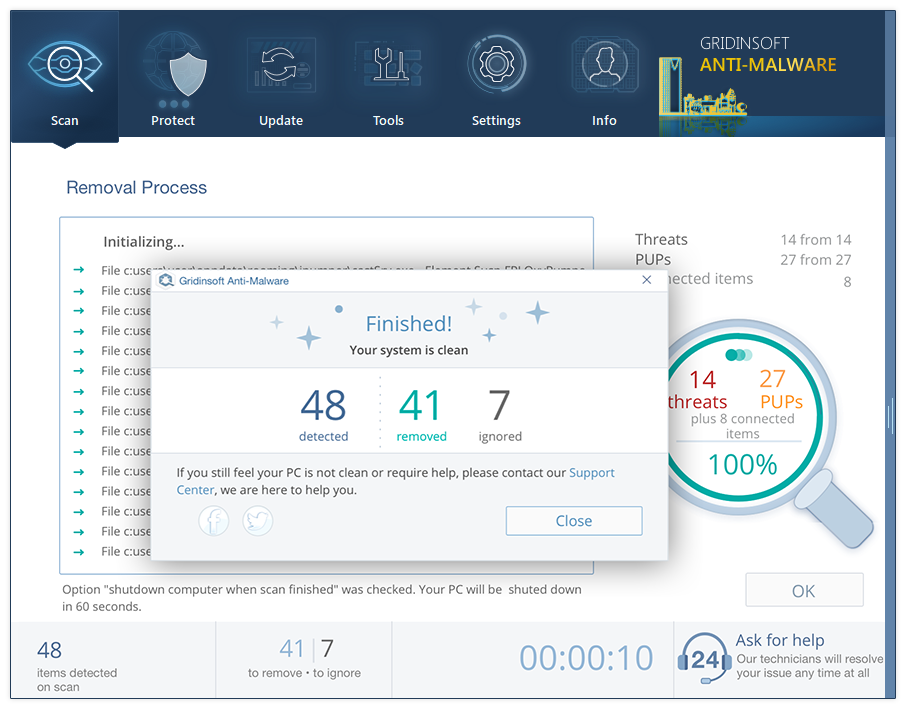

- GridinSoft Anti-Malwareをダウンロードしてインストールします。インストール後、スタンダードスキャンを実行するよう提案されます。このアクションを承認します。

- スタンダードスキャンは、システムファイルが保存されている論理ディスクと、すでにインストールされているプログラムのファイルをチェックします。 スキャンは最大で6分間続きます。

- スキャンが終了したら、各検出されたウイルスに対してアクションを選択できます。SmokeLoaderのすべてのファイルに対するデフォルトオプションは「削除」です。 「適用」を押してマルウェアの除去を完了します。

SmokeLoader IoC

| Indicator | Value |

| С2 URL Addresses | azarehanelle19[.]top quericeriant20[.]top xpowebs[.]ga venis[.]ml paishancho17[.]top mizangs[.]tw mbologwuholing[.]co[.]ug Quadoil[.]ru ydiannetter18[.]top tootoo[.]ga eyecosl[.]ga host-file-host6[.]com host-host-file8[.]com fiskahlilian16[.]top bullions[.]tk |

| IP addresses | 216.128.137.31 8.209.71.53 |

| SHA-256 Hashes | 5318751b75d8c6152d90bbbf2864558626783f497443d4be1a003b64bc2acbc2 79ae89733257378139cf3bdce3a30802818ca1a12bb2343e0b9d0f51f8af1f10 Ebdebba349aba676e9739df18c503ab8c16c7fa1b853fd183f0a005c0e4f68ae Ee8f0ff6b0ee6072a30d45c135228108d4c032807810006ec77f2bf72856e04a D618d086cdfc61b69e6d93a13cea06e98ac2ad7d846f044990f2ce8305fe8d1b 6b48d5999d04db6b4c7f91fa311bfff6caee938dd50095a7a5fb7f222987efa3 B961d6795d7ceb3ea3cd00e037460958776a39747c8f03783d458b38daec8025 F92523fa104575e0605f90ce4a75a95204bc8af656c27a04aa26782cb64d938d 02083f46860f1ad11e62b2b5f601a86406f7ee3c456e6699ee2912c5d1d89cb9 059d615ce6dee655959d7feae7b70f3b7c806f3986deb1826d01a07aec5a39cf |

User Review

( vote) ![]() 英語

英語 ![]() ドイツ語

ドイツ語 ![]() スペイン語

スペイン語 ![]() ポルトガル語(ブラジル)

ポルトガル語(ブラジル) ![]() フランス語

フランス語 ![]() トルコ語

トルコ語 ![]() 繁体中国語

繁体中国語 ![]() 韓国語

韓国語 ![]() インドネシア語

インドネシア語 ![]() ヒンディー語

ヒンディー語 ![]() イタリア語

イタリア語