Wacatacは、Trojan:Win32/Wacatacとも呼ばれ、コンピュータに浸透してこっそりと悪意ある活動を行う感染症です。サイバー犯罪者は通常、このマルウェアをスパムメールキャンペーンや偽のソフトウェア「クラック」を通じて広めます。

Wacatacトロイの概要

Wacatacトロイウイルスは、ログイン情報、パスワード、銀行の詳細など個人情報を収集するため、広範な損害を引き起こす可能性があります。その開発者は収益を最大化することを目指しており、マルウェアはすべての可能な収益化方法を適用しています。Wacatacは感染したシステム内でデータ収集からアクションを開始します。その後、犯罪者はオンライン購入や直接の送金などを通じて侵害されたアカウントを悪用します。さらに、被害者のソーシャルネットワークのコンタクト、メールアカウントなどからお金を借りようとすることがあります。

その結果、被害者はアカウントが侵害されるリスクだけでなく、他のマルウェアの浸入にも直面します。Wacatacトロイは、通常「チェーン感染」と呼ばれるものを引き起こすことで知られています。それはシステムに追加のマルウェア(一般的には他のスパイウェア、ランサムウェア、暗号マイナーなど)を注入します。その結果、短期間でコンピュータは悪意あるプログラムの一群で感染します。

すでにスパイウェアのようなウイルスの影響を説明しましたので、他の脅威に移りましょう。ランサムウェア感染症はデータを暗号化し、身代金を要求し、ランサムウェアの開発者の関与なしにファイルの復元をほぼ不可能にします。その結果、このような感染症の存在は、データの永久的な損失を引き起こすことがしばしばあります。コインマイナーのトロイの場合、ハードウェアに大きな負担をかけます。これにより、コンピュータのコンポーネントが過度な熱を発生させ、永久的な損傷を受ける可能性があります。

まれな場合ではありますが、Wacatacはブラウザハイジャッカーや広告ウェアも拡散します。これらの感染症は非常に破壊的ではありませんが、不要なリダイレクトを引き起こしたり広告を表示したりすることで非常に迷惑をかけることがあります。最後に、トロイはリモートアクセスツール(RAT)としても機能し、サイバー犯罪者が遠隔で侵害されたコンピュータを制御することができるようになります。

要約すると、トロイタイプの感染症のインストールと操作は、深刻なプライバシーの懸念、重大な財務およびデータの損失、ハードウェアの損傷、さまざまなその他の合併症を引き起こす可能性があります。

Wacatacトロイとは何ですか?

Wacatac、またはTrojan:Win32/Wacatacとしても知られる、コンピュータに潜入し検出されずにさまざまな有害なアクションを引き起こすトロイウイルスです。サイバー犯罪者はしばしばこのマルウェアをスパムメールや偽のソフトウェア「クラック」を通じて広めます。この複雑なマルウェアは、システムとそのユーザーに関する詳細なデータを収集するスパイウェアのような能力を持っています。さらに、詳細な分析により、Wacatacは侵害されたシステムに他のマルウェアを導入する能力を持っていることが判明しました。Wacatacによって提供されるマルウェアの主な形式はランサムウェアです。

Wacatacトロイは、ログイン情報、パスワード、銀行情報などの個人情報を収集するため、広範な損害を引き起こす可能性があります。開発者であるサイバー犯罪者の目的は、収益を最大化することです。

そのため、データのトラッキングは深刻なプライバシーの問題と重大な財務損失につながる可能性があります。犯罪者はオンライン購入、直接の送金、その他の手段を通じて侵害されたアカウントを悪用することがあります。さらに、ソーシャルネットワーク、メールアカウントなどから被害者のコンタクトからお金を借りようとすることもあります。さらに、Wacatacの被害者は貯蓄だけでなく、膨大な債務を蓄積する可能性があります。マルウェアの侵入は別の問題を提起します。トロイタイプのウイルスは「チェーン感染」と呼ばれるものを起動し、コンピュータに追加のマルウェア(ランサムウェアや暗号マイナーなど)を注入します。

Wacatacランサムウェア感染症はデータを暗号化し、身代金を要求するため、Wacatac開発者の関与なしにファイルを復元することはほぼ不可能です。暗号マイナーは暗号通貨のマイニングに感染したコンピュータを利用し、システムリソースを大量に利用し、コンピュータコンポーネントに永久的な損傷を引き起こす可能性があります。いくつかの場合、Wacatacトロイはブラウザハイジャッカーや広告ウェアも拡散します。これらの感染症は特に害はありませんが、不要なリダイレクトを引き起こしたり、広告を配信したりするため非常に迷惑です。

最後に、トロイはリモートアクセスツール(RAT)としても機能し、サイバー犯罪者が遠隔で侵害されたコンピュータを制御できるようになります。

まとめると、トロイタイプの感染症のインストールと操作は、深刻なプライバシーの問題、重大な財務およびデータの損失、ハードウェアの損傷、さまざまなその他の問題を引き起こす可能性があります。

Wacatacトロイに関するビデオガイド

概要

| 名前 | Wacatacトロイ |

| 脅威の種類 | Password Stealer, Banking Trojan, Spyware, Ransomware |

| 検出名 | Trojan:Win32/Wacatac.H!ml、Trojan:Script/Wacatac.H!ml、Trojan:Win32/Wacatac |

| 症状 | トロイは被害者のコンピュータに侵入して静かに潜伏し、感染したPC上で特定の症状は見られません。 |

| 配布方法 | 電子メールの添付ファイル、悪意のあるオンライン広告、ソーシャルエンジニアリング、ソフトウェアの「クラック」。 |

| 損害 | 銀行情報やパスワードの盗難、アイデンティティ盗難、被害者のコンピュータがボットネットに追加。 |

| 修正ツール | システムがWacatacトロイに影響を受けているかどうかを確認する |

これらのトロイは壊滅的な結果を引き起こす可能性があります。Wacatacは積極的に個人情報、ログイン資格情報、銀行情報などの他の機密データを収集します。これらのウイルスの背後にいるサイバー犯罪者は、利益を最大化することを目指しており、深刻なプライバシーの懸念と重大な財務損失につながる可能性があります。犯罪者は、オンライン購入や直接の資金移動など、ハイジャックされたアカウントを悪用する可能性があります。さらに、ソーシャルメディアプラットフォームやメールアカウントを通じて被害者のコンタクトを詐欺る試みを行い、膨大な債務を引き起こす可能性があります。

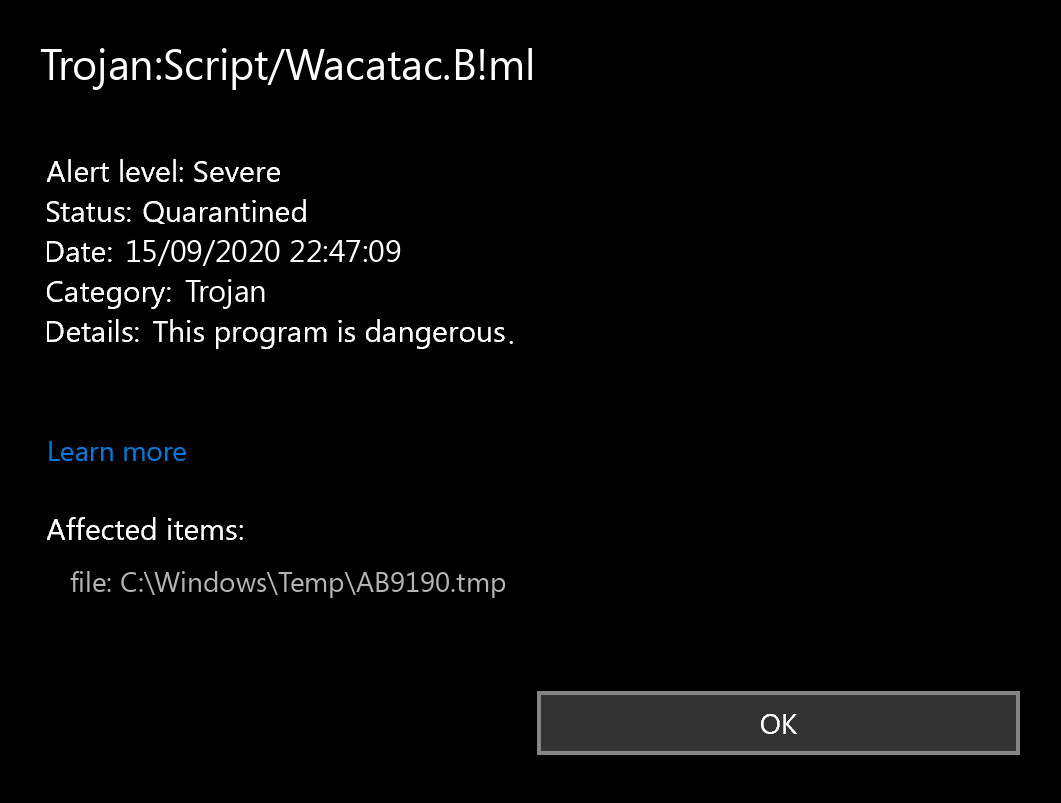

Wacatacの例: Trojan:Script/Wacatac.B!ml

別の重大な問題はマルウェアの浸透です。トロイのウイルスは積極的に「チェーン感染」を引き起こし、ランサムウェアやクリプトマイナーなどの追加のマルウェアでコンピュータを感染させます。ランサムウェア感染症はデータを暗号化し、身代金の支払いを要求するため、ランサムウェア開発者の関与なしにデータの復旧は不可能になります。クリプトマイナーは感染したコンピュータを使用して仮想通貨のマイニングを行い、大量のシステムリソースを必要とし、ハードウェアコンポーネントに損傷を引き起こす可能性があります。

一部の場合では、トロイはブラウザハイジャッカーや広告ウェアも拡散することがあります。これらの感染は必ずしも有害ではありませんが、不要なリダイレクトや不要な広告を引き起こすことで非常に迷惑です。最後に、トロイは遠隔アクセストロイ(RAT)としても機能し、サイバー犯罪者が遠隔からハイジャックされたコンピュータを制御できるようになります。

要約すると、Wacatacなどのトロイタイプの感染症がコンピュータに存在すると、深刻なプライバシー侵害、重大な財務およびデータの損失、ハードウェアの損傷、さまざまなその他の問題が発生する可能性があります。

ファイルをダウンロードする際にWacatacトロイの警告が表示される場合はどうすればよいですか?

インターネットからファイルをダウンロードする際にWacatacトロイの警告が表示されたことはありますか?もしそうであれば、一時的にデバイスをインターネットから切断することを検討してください。PCをインターネットから切断することにより、トロイが侵入しようとする場合にシステムに感染するのを防ぐことができます。次に、Windows Defenderを使用してコンピュータでマルウェアスキャンを実行し、トロイを検出するかどうかを確認します。Windows Defenderがトロイを特定しないが、特定のファイルをダウンロードする際にトロイの警告が続く場合は、誤検知でないことを確認する必要があります。

一部の報告によると、Wacatacトロイの警告は、特に拡張子が.RARである圧縮ファイルをダウンロードする際に表示されることがあります。これは信頼性のあるソースからであっても発生することがあります。この状況に遭遇した場合は、ファイルを評価するためにGridinsoft Anti-Malwareを使用してスキャンすることをお勧めします。

Wacatacトロイはどのようにしてコンピュータに侵入するのですか?

Wacatacトロイ、またはTrojan:Win32/Wacatacは、主にスパムの電子メールキャンペーンと偽のソフトウェアクラックを介して配布されます。サイバー犯罪者は通常、偽のソフトウェアのアクティベーションツールを使用してユーザーを欺いてマルウェアをインストールさせます。注意すべきは、オンラインで利用可能なほとんどのソフトウェアクラックツールが偽物であり、犯罪者がWacatacのようなウイルスを拡散するために使用していることです。スパムの電子メールはマルウェアを配布する別の方法です。サイバー犯罪者は、悪意のある添付ファイルと巧妙なメッセージを含む欺瞞的な電子メールを送信し、ユーザーを説得してそれらを開かせるためのトリッキーな手法を用いています。メールには、重要な書類(請求書、領収書、配達通知など)に見せかけた添付ファイルが含まれており、合法性を印象づけ、受信者をだます可能性を高めています。

トロイタイプの感染症は、偽の更新プログラムや非公式のソフトウェアダウンロードソースを通じて拡散されます。これらの悪意のあるツールは、古いソフトウェアのバグや欠陥を悪用したり、更新ではなくマルウェアをダウンロードしてインストールしたりすることがあります。フリーウェアのダウンロードウェブサイト、無料のファイルホスティングサイト、ピアツーピア(P2P)ネットワークなどの非公式のソフトウェアダウンロードソースは、マルウェアを合法的なソフトウェアとして提示し、ユーザーが気づかずにダウンロードしてインストールするように誘導します。

マルウェアのインストールを避ける方法は?

マルウェアのインストールを避ける最良の方法は、注意を払い、インターネットを閲覧し、ソフトウェアのダウンロードと更新に注意を払うことです。受け取ったすべての電子メール添付ファイルを分析し、疑わしい/認識できない電子メールアドレスからのファイルやリンクを開かないでください。公式のソースからのみソフトウェアをダウンロードし、サードパーティのダウンローダーやインストーラーを使用しないでください。公式開発者が提供する機能を使用してインストールされているプログラムとオペレーティングシステムを最新の状態に保ちます。ソフトウェアの海賊行為ツールを使用しないでください。また、信頼性のあるアンチウイルス/アンチスパイウェアソフトウェアをコンピュータにインストールして常に実行してください。

コンピュータが既に感染していると疑われる場合は、Windows用のGridinsoft Anti-Malwareを実行してスキャンすることで、浸透したマルウェアを自動的に排除できます。これらのガイドラインに従うことで、Wacatacトロイや他のマルウェア感染からコンピュータを保護できます。

Wacatacを削除する方法

Wacatacマルウェアは手動で削除するのが非常に困難です。ファイルをディスク全体に複数の場所に配置し、その一部から自己を復元できる可能性があります。さらに、レジストリ、ネットワーク構成、およびグループポリシーに対する多くの変更は、元に戻すのが非常に難しいです。専用のアプリ、具体的にはアンチマルウェアアプリを使用することをお勧めします。GridinSoft Anti-Malwareがウイルス排除の目標に適しています。

なぜGridinSoft Anti-Malwareが適しているのでしょうか?非常に軽量であり、ほぼ毎時データベースが更新されます。さらに、Microsoft Defenderのようなバグやエクスプロイトがありません。これらの側面の組み合わせにより、GridinSoft Anti-Malwareはあらゆる形式のマルウェアを排除するのに適しています。

GridinSoft Anti-Malwareでウイルスを排除する

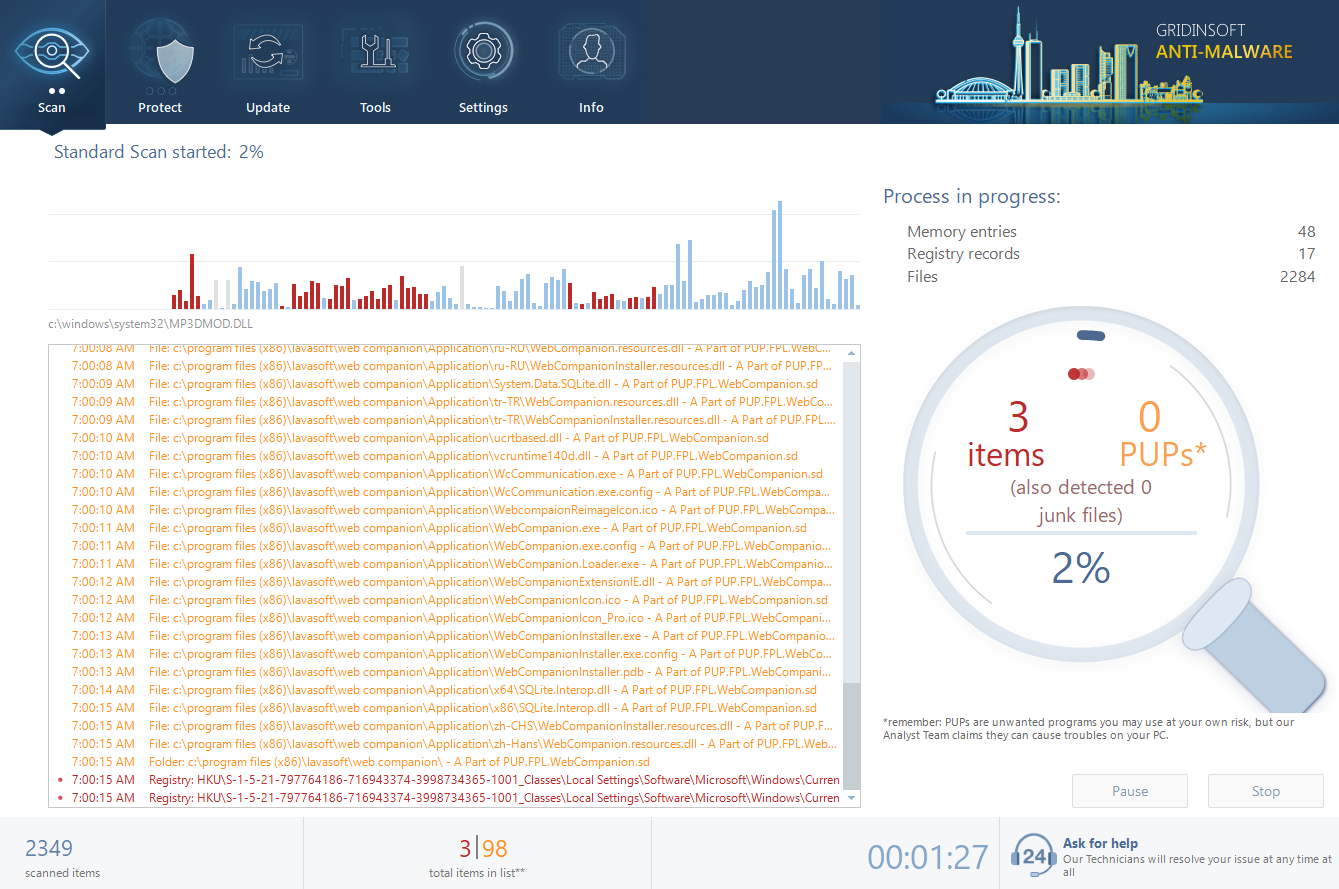

- GridinSoft Anti-Malwareをダウンロードしてインストールします。インストール後、スタンダードスキャンを実行するかどうかが提案されます。このアクションを承認してください。

- スタンダードスキャンは、システムファイルが格納されている論理ディスクと既にインストールされているプログラムのファイルをチェックします。 スキャンは最大6分間続きます。

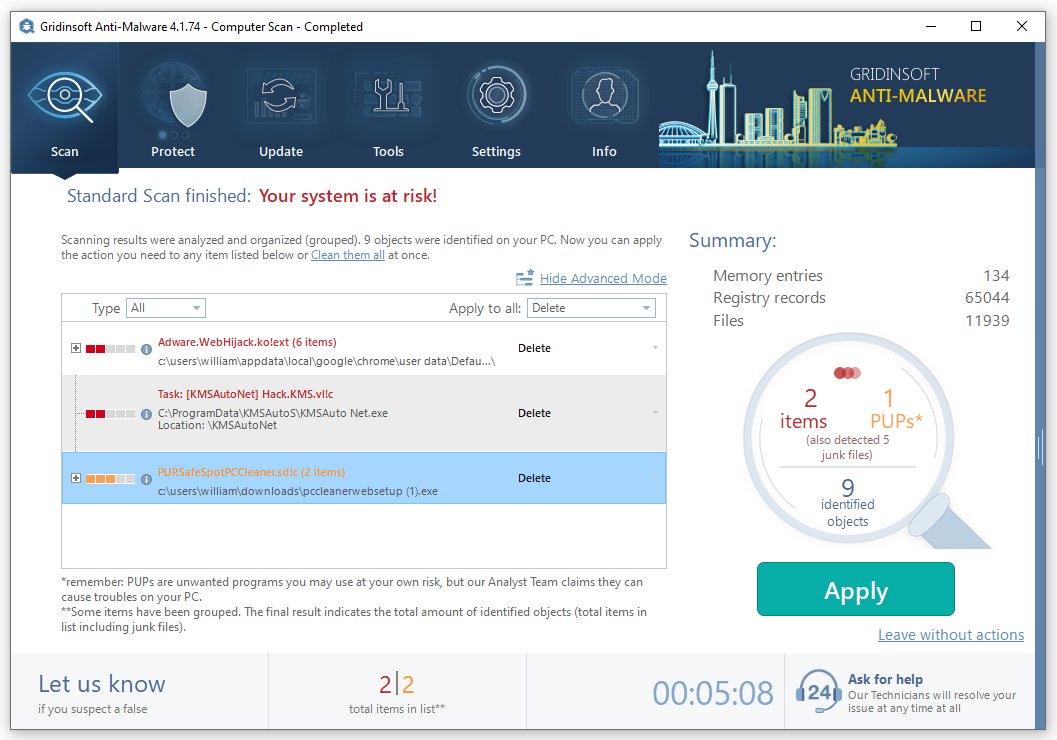

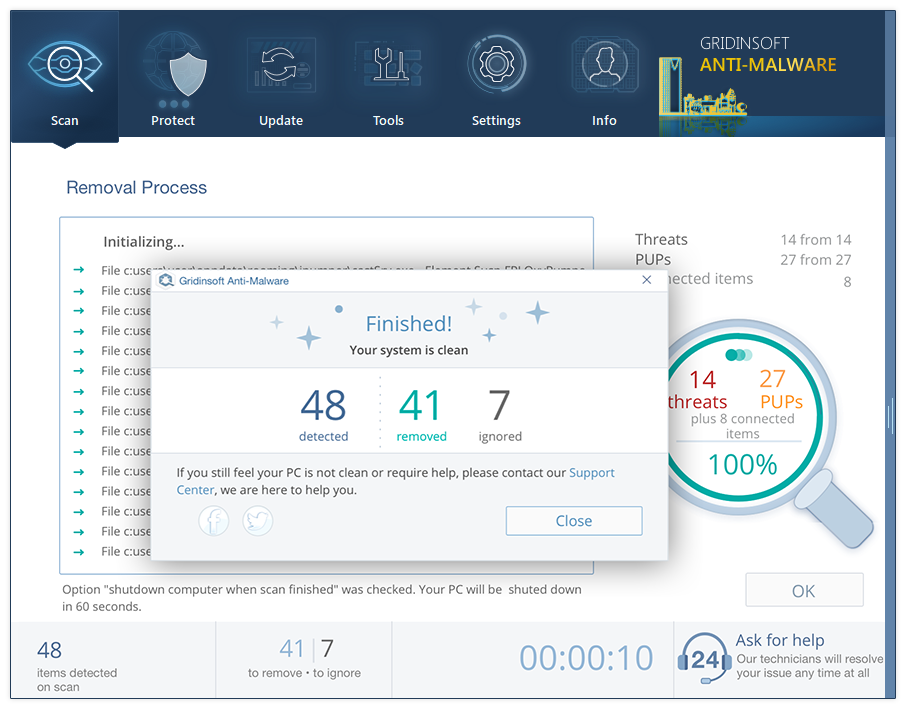

- スキャンが終了したら、各検出されたウイルスに対するアクションを選択できます。Wacatacのすべてのファイルに対するデフォルトオプションは「削除」です。 「適用」を押してマルウェアの削除を完了させます。

よくある質問

Wacatac、またはTrojan:Win32/Wacatacとしても知られるのは、ユーザーの知識なしにコンピュータに感染し、悪意のあるアクションを実行するマルウェアの一種です。

Wacatacは通常、スパムメールキャンペーンと偽のソフトウェア「クラック」を介して広がります。ユーザーは感染したメールの添付ファイルを無意識にダウンロードしたり開いたりしたり、クラックされたソフトウェアをインストールしたりすることで、マルウェアがシステムに侵入します。

Wacatacは感染したコンピュータとユーザーのデジタルライフに広範な被害をもたらす可能性があります。ログイン情報、パスワード、銀行情報などの個人情報を収集し、潜在的なプライバシー侵害と大きな金銭的損失を引き起こす可能性があります。

はい、Wacatacは重要な金銭的損失につながる可能性があります。マルウェアの背後にいるサイバー犯罪者は、ハイジャックされたアカウントをオンラインでの購入、直接の資金移動に悪用し、被害者の連絡先からお金を借りようとすることさえあります。

はい、Wacatacと関連するマルウェアの存在は、永久のデータ損失につながる可能性があります。トロイタイプのウイルスは「チェーン感染」を開始し、感染したコンピュータにランサムウェアなどの追加のマルウェアを注入する場合があり、ランサムウェアの開発者の関与なしにファイルの復元をほぼ不可能にします。

Wacatacは、データを暗号化して身代金を要求するランサムウェアや、感

染したマシンを利用して仮想通貨をマイニングするクリプトマイナーなど、他の種類のマルウェアを導入することがあります。これにより、システムリソースに過度の負荷がかかり、コンピュータコンポーネントに損傷を引き起こす可能性があります。

Wacatacは、クリプトマイナーによるコンピュータコンポーネントへの過度の負荷によるハードウェアの損傷も引き起こす可能性があります。また、ブラウザハイジャッカーや広告ウェアを導入し、不要なリダイレクトを引き起こしたり、侵入的な広告を表示したりする可能性があります。

はい、Wacatacや同様のトロイタイプのウイルスは、リモートアクセスツール(RAT)として使用できます。これにより、サイバー犯罪者はハイジャックされたマシンを遠隔から制御し、不正な活動を行うことができます。

Wacatacからコンピュータを保護するためには、安全なブラウジング習慣を実践することが重要です。疑わしいメールの添付ファイルを開かない、信頼されていないソースからソフトウェアをダウンロードしない、オペレーティングシステムとアンチウイルスソフトウェアを最新の状態に保つ、定期的にシステムをマルウェアスキャンするなどの対策を行うことが重要です。また、アカウントには強力でユニークなパスワードを使用し、セキュリティを強化するために二要素認証を使用することも検討してください。

Wacatac からコンピュータを保護する方法

サイバー脅威が進化し続ける中、コンピュータのセキュリティを確保することは以前よりも重要性が増しています。悪意のあるソフトウェアであるマルウェアは、データやプライバシー、オンライン体験全体に重大なリスクをもたらします。以下の簡単なガイドラインに従って、コンピュータを保護しましょう:

- 信頼性のある対マルウェアソリューションのインストール:頑強な対マルウェアソフトウェアは、サイバー脅威に対する最初の防衛ラインです。Gridinsoft Anti-Malware は業界をリードするソリューションで、リアルタイムの保護、徹底的なシステムスキャン、自動的なマルウェアの削除を提供します。常に更新されるデータベースにより、最新かつ最も洗練された脅威でさえ検出できます。

- オペレーティングシステムとソフトウェアの定期的な更新:オペレーティングシステムとソフトウェアの定期的な更新は非常に重要です。アップデートには、サイバー犯罪者が悪用する可能性のある脆弱性に対処するセキュリティパッチが含まれることが多いです。自動アップデートを有効にして、常に保護されていることを確認しましょう。

- メールの添付ファイルとリンクには注意:悪意のあるメールにはしばしば感染した添付ファイルやマルウェアが仕込まれたウェブリンクが含まれています。怪しいメールを開かず、不明なリンクをクリックしないようにしましょう。特に、即座の行動を促したり、個人情報を提供するよう求めるメールには注意が必要です。

- 強力なパスワードを使用し、二段階認証を有効にする:強力で一意なパスワードは、オンラインアカウントを保護するために不可欠です。できる限り二段階認証(2FA)を有効にして、追加のセキュリティ層を追加しましょう。

- 怪しいウェブサイトとダウンロードを避ける:信頼性のあるウェブサイトからダウンロードを行い、疑わしいまたは信頼性のないサイトにアクセスしないようにしましょう。不明なソースからの無料ソフトウェアのダウンロードには注意が必要です。

- ファイアウォールによるネットワークの保護:ファイアウォールはコンピュータとインターネットの間にバリアを設け、不正アクセスを監視してブロックします。ファイアウォールが有効で適切に設定されていることを確認しましょう。

なぜ Gridinsoft Anti-Malware を選ぶのですか?

Gridinsoft Anti-Malware は、Wacatac のようなマルウェア脅威からコンピュータを安全に保つために設計された強力で使いやすいソリューションです。以下は、優れた選択肢とするいくつかの主要な機能です:

- 包括的なマルウェア検出:Gridinsoft Anti-Malware は、最も逃れにくいものを含むさまざまなタイプのマルウェアを検出して削除するために高度なアルゴリズムを使用します。

- リアルタイムの保護:このソフトウェアはリアルタイムの保護を提供し、脅威がシステムに害を与える前に積極的にブロックします。

- 定期的なアップデート:Gridinsoft Anti-Malware のデータベースは定期的に更新され、最新のマルウェアトレンドに対応し、最大限の保護を確保します。

- 使いやすいインターフェース:このソフトウェアは使いやすく、初心者から経験豊富なユーザーまで利用できます。

- 24/7 のカスタマーサポート:Gridinsoft は、問題や質問に対応するための専任のカスタマーサポートを提供しています。

今日のデジタルな環境では、マルウェアからコンピュータを安全に守ることが重要です。Gridinsoft Anti-Malware のような頼りになる対マルウェアソリューションをインストールし、システムを最新の状態に保ち、オンラインで注意を払うなどのベストプラクティスに従うことで、サイバー脅威に巻き込まれるリスクを大幅に減少させることができます。Gridinsoft Anti-Malware の頑強な保護と使いやすいインターフェースにより、コンピュータが安全で保護されていることを安心して享受できます。用心深く、保護を続けましょう!

Gridinsoft Anti-Malware は、あらゆる種類のサイバー脅威に対する包括的な保護を提供する、強力で信頼性のある対マルウェアソフトウェアです。Wacatac の攻撃を待つのではなく、今日からコンピュータを保護するための積極的な手段を講じましょう!

この記事をシェアするためにあなたの助けが必要です。

あなたの番です。私はこの記事をあなたのような人々のために助けるために書きました。下のボタンを使用して、お気に入りのソーシャルメディアFacebook、Twitter、Redditで共有してください。

Brendan SmithUser Review

( votes) ![]() 英語

英語 ![]() ドイツ語

ドイツ語 ![]() スペイン語

スペイン語 ![]() ポルトガル語(ブラジル)

ポルトガル語(ブラジル) ![]() フランス語

フランス語 ![]() トルコ語

トルコ語 ![]() 繁体中国語

繁体中国語 ![]() 韓国語

韓国語 ![]() インドネシア語

インドネシア語 ![]() ヒンディー語

ヒンディー語 ![]() イタリア語

イタリア語