ランサムウェアは非常に危険なタイプのマルウェアであり、セキュリティメカニズムを突破し、ファイルを暗号化する可能性があります。 アクションが発生するまで、あなたの会社が安全であると確信するのは難しいです。 しかし、ランサムウェアの開発者は、「名誉の規範」の原則に基づいて攻撃を禁じられている企業であるターゲットのブラックリストを公開することで、大きな間違いを犯しています。

ランサムウェアグループには名誉がありますか?

コミカルに聞こえますが、それらの詐欺師はそれを持っています。少なくとも大多数の詐欺師は、重要な組織のグループに属する企業を攻撃することを避けることに同意しました。ただし、このコインの反対側は、たとえばFBIなどのセキュリティ組織から真剣に求められることから身を守ることです。実際、連邦捜査局などは、その範囲内にあるランサムウェアグループごとに書類を持っています。しかし、国家安全保障に深刻な影響を与えたサイバー犯罪を行った者にのみ、細心の注意が払われています。

このようなケースは、DarkSideランサムウェアグループがコロニアルパイプライン会社を攻撃した2021年5月に発生しました。最後の1つは、米国東海岸で最大の精製油製品のサプライヤーです。操業停止により、東海岸の州では燃料が大幅に不足しました。給油所のほぼ20%が燃料切れであったため、閉鎖されました。この時は、車に燃料を補給できないことだけでなく、ガソリン価格の高騰も原因で不快感を引き起こしました。そのため、執行当局は幅広い影響を無視することができなかったため、ダークサイドグループに対して非常に積極的なキャンペーンを開始しました。

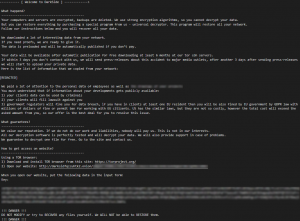

コロニアルパイプラインの身代金メモ

まさにその場合、ランサムウェアグループ1は、攻撃されてはならない企業の「すべてに共通の」リストを作成するようになりました。 ランサムウェアから安全なセクターは、ヘルスケア業界(47%)、教育機関、政府機関(37%)です。 非営利組織には、はるかに少ない「安全性」が提供されます。ギャングの26%だけが、そのようなターゲットを攻撃しないと主張しました。 一部のギャングは、前述のコロニアルパイプラインのような重要なインフラ企業への攻撃を避けると主張しました。

ブルズアイを打つ:ランサムウェアギャングはどのようにターゲットを選択しますか?

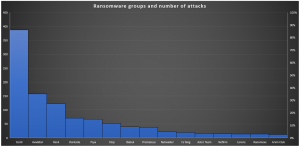

現代のランサムウェアギャングの大多数は企業を狙っています。 この事実は、個人が支払う身代金と比較した企業が支払う身代金の総額と、企業や個人を対象とした新しいランサムウェアグループの量という2つの統計的事実によって確認されています。 実際、個人を狙った深刻なランサムウェアギャングが1つあることがわかります。それは、STOP/Djvu2ファミリーです。 サイバーセキュリティレポートによると、そのグループによって行われた個人への攻撃の約70%以上が報告されています。 一方、企業を狙うサイバー犯罪者は非常に多く、毎週その数は増えています。

企業志向のギャングのお金の売り上げも挑戦するのは難しいです。 企業が支払う単一の身代金は、1000人の個々の犠牲者からの身代金を簡単に打ち負かすことができます。 企業からの身代金の中には、STOP/Djvuファミリーに支払われる身代金の月額を上回るものがあります。2021年3月、Acerは5000万ドルを支払いました。これは、現在、これまでに支払われた最高の身代金です。

英語! あなたはそれを話しますか?

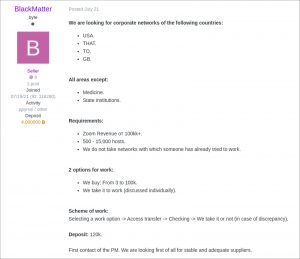

ダークネットフォーラムの投稿を分析したところ、研究者たちは興味深い傾向を見ました。 サイバー犯罪者は通常、カナダ(37%)、ヨーロッパ(31%)、米国(47%)、オーストラリアの企業を狙っています。 これは、これらの国の企業がより成功しているという事実が原因で発生する可能性があります。企業が上手くいくほど、身代金が支払われる可能性が高くなります。

企業ネットワークへのアクセスの提供を探しているBlackMatterランサムウェアギャングからの投稿。

ほとんどの場合、独立国家共同体(CIS)の国を禁止しているという事実には、いくつかの疑問があります。多くの要因が、ランサムウェアのほとんどがそこから発信されているという事実を示しています。 しかし、同社が上記の国の1つに本社を置いているという事実だけが、一致する条件ではありません。

危険な技術

企業ネットワークへのアクセスを探していた多くのランサムウェアグループは、VPNまたはRDPを使用してネットワークを取得したいと考えていました。これらのテクノロジーはどちらも、設定が間違っているとマルウェアの侵入に対して脆弱です。これらのネットワーキングテクノロジーに加えて、ハッカーはパロアルトネットワークス、シスコ、ヴイエムウェア、シトリックス、その他のアプリケーションソフトウェアプロデューサーの製品を見て喜んでいます。このような需要は、これらの企業の製品で利用可能な多数の脆弱性が原因である可能性があります。 Crooksは、すべてのエクスプロイトアーセナルを使用して、ネットワークにアクセスしようとします。

このような特性を持つネットワークにアクセスするための一般的な価格は約56,000ドルですが、ランサムウェアのギャングが入札額を最大$ 100,000まで引き上げることがあります。そのアクセスに非常に高い入札をしているグループのほぼ45%が2021年7月以降に作成されたという事実に、奇妙なことが隠されています。彼らはどこでそんなに多くのお金を手に入れますか?この質問は多くの議論とバージョンを引き起こしますが、正解はまだありません。そして、それはまったく存在しますか?

ルールに従うランサムウェアグループの理想的な犠牲者の全体像をまとめます。

特別な条件

一部のグループは、政治的または軍事的不安を抱えているセクターまたは国を攻撃することに重点を置いています。 たとえば、アフガニスタンの政治的変化の間に、最後のものは新しいランサムウェア攻撃事件の主要国になりました。 2021年8月5日から9月4日の期間中、サイバーセキュリティ組織はすべてのサイバー攻撃の1.7%がアフガニスタンを狙ったものであると報告しました。 そのシェアは、韓国、パキスタン、パプアニューギニアおよび他の多くの企業を上回っています。 この国の以前の統計を確認した後、これらの数値はさらに対照的になりました。シェアは0.1%未満でした。

読むことを検討してください: 廃止されたランサムウェアは脅威です.

User Review

( votes)References

- ランサムウェア: https://gridinsoft.com/ransomware

- STOP / Djvuランサムウェア: https://gridinsoft.com/ransomware/djvu