現代のネットワークベースのウイルスはチームとして動作します – トロイの木馬ウイルス、ランサムウェア、およびMimikatzです。ランサムウェアはマネーメーカーとして機能し、そのような役割の理由は理解しやすいです。企業のコンピューター上のすべてのデータ、報告書、請求書、積荷書など、多くの重要な文書が暗号化されると、ビジネスを行うことが不可能になります。しかし、ネットワークのすべてのコンピューターに同時に感染するのは難しかったため、ほとんどのコンピューターがパスワードを使用していました。そのような障害を取り除くため、ランサムウェアの開発者たちはハックツールを使用してパスワードを収集することにしました。Mimikatzは最も人気のあるハックツールの一つで、マルウェアの作成者がセキュリティシールドを撃退するために使用します。この記事では、Windowsの脆弱性の説明や、Mimikatzの使用方法についてトロイの木馬ウイルスとランサムウェアと一緒に説明します。

Windowsのパスワード管理システムについて

「Windowsはパスワードを生の形式(平文などの暗号化されていない形式)で保存しない」という意見を耳にすることがあります。システム管理者や経験豊富なWindowsユーザーを通じてこのような妄想が広がっています。そして一方で、彼らは正しいです – ログやファイルの中で「生の」パスワードを目にすることはほとんどありません。しかし、Windows 10で使用されるHTTP Digest Authenticationシステムは、元のHTTP Digest Authenticationと同様に、パスワードのハッシュだけでなく、正確なパスワードも必要とします。

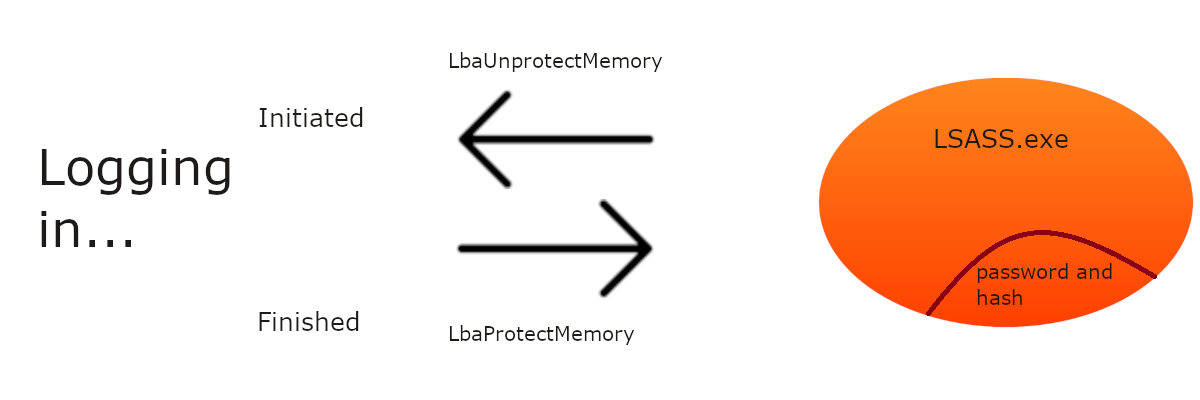

パスワードとそのハッシュは、LSASS.exeプロセスのメモリに暗号化されて保存されます。このプロセスはシステムと一緒に起動し、基本的なシステム機能の実行を担当する低レベルのプロセスに属します。Windowsアカウントへの認証を行う際には、LSASS.exeメモリからハッシュとパスワードが抽出され、復号化されて入力したパスワードと比較されます。ハッシュとパスワードの両方が一致する場合、システムにログインを許可します。認証が完了すると、前述の資格情報は再び暗号化されてLSASSプロセスのメモリに残されます。

何が問題なのか?

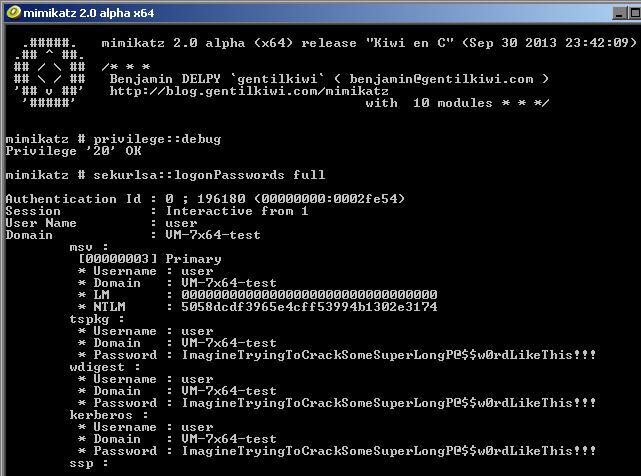

抽出と復号化のプロセスは、認証プロセス後の暗号化と同様に、Win32関数LsaUnprotectMemoryとLsaProtectMemoryを通じて実現されます1。そして、これらの関数は他のプログラム、例えばハックツールによっても使用されることができます。Mimikatzが使用する特定のアルゴリズムを使用して、これらのツールはLsaUnprotectMemoryを呼び出し、コンソールで「生の」パスワードおよびそのハッシュを取得することができます。

Windows認証スキーム

このようなツールの使用における問題は、CPUとOSの相互作用の仕組みに隠されています。Windowsのブートレコードが初期化されると、プロセッサは「リング」と呼ばれる仮想メモリレベルを作成します。これらのリングは互いに隔離されています。プロセッサ上の命令セットはリング0にあり、マザーボード関連のデバイスドライバーはリング1にあり、オペレーティングシステムの基本プロセスと周辺デバイスドライバーはリング2に配置されます。ユーザーが対話するオペレーティングシステム全体はリング3に配置されます。2。別々のリングで動作しているプログラムは相互には干渉できません。そのため、ハックツールは単なるプログラム以上のものである必要があります。成功するためには周辺デバイスドライバーやシステムプロセスと同じリングで起動される必要があります。そして、Mimikatzはこれらの基準に適合するように設計されています。

もしウイルスがシステムに深く実装されている場合、それはコンピュータ全体を制御することができます。幸いにも、Mimikatzはシステムからパスワードを取得するために作成されており、Windowsを壊すことはありません。しかし、サイバー犯罪者がトロイの木馬ウイルスを開発・配布した際にMimikatzを使用してパスワードをハックすることを決定した場合、もう一つの低レベルのツールを使用してシステムの誤動作を引き起こすことは問題ではないでしょうか?

Mimikatzとランサムウェアの共同行動について

法人ネットワークへの感染は容易ではありません。これを実行するために、初期のウイルス(通常はトロイの木馬)は後にランサムウェアを注入する必要があり、このネットワークのすべてのコンピュータにアクセスできる必要があります。そして、Mimikatzはマルウェアディストリビューターにこのアクセスを提供するために使用されます。

ネットワーク内のすべてのコンピュータを成功裏に侵害するためには、Mimikatzを注入する必要がありますが、そのコンピュータには管理者ユーザーアカウントが必要です。これはシステム管理者のPCであるか、秘書または労働者のコンピュータであるかは問いません。主な条件は管理者ユーザーアカウントです。このようなアカウントを持つことで、Mimikatzは攻撃されたネットワークに接続されたすべてのコンピュータのパスワードをハックできます。パスワードが解読された後、ハックツールを以前に注入したトロイの木馬は、そのネットワーク内のすべてのコンピュータにランサムウェアを注入し、その後暗号化プロセスを開始します。この際、ハッキングユーティリティとともにバックドアも注入されます。

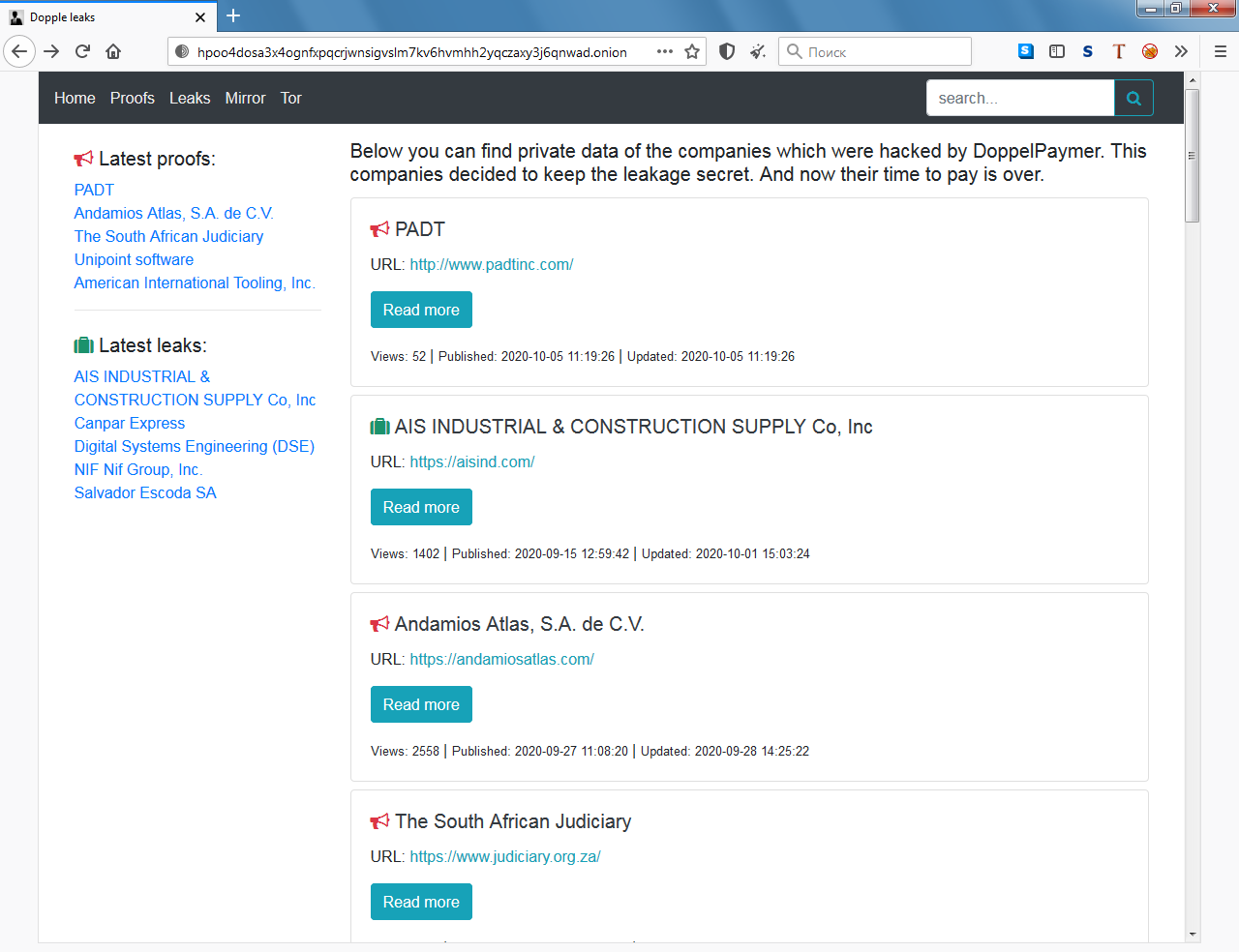

すべての現代のグローバル攻撃はこのように行われています。WannaCryランサムウェア攻撃およびその派生型は、Mimikatzと前述のランサムウェアの共同活動によって行われました。これらの攻撃は非常に大規模であり、大規模な組織のネットワークセキュリティに必要なすべての修正を行うことができるほどのものでした。しかし、現在では2020年においても、アメリカの病院は同様の方法でランサムウェア攻撃に苦しんでいます。企業全体への攻撃の大部分は、DOPPELPAYMERランサムウェアによって行われており、これはMimikatzとトロイの木馬ウイルスと協力してネットワーク全体を感染させ、企業の規模に応じた巨額の身代金を要求します。DOPPLEPAYMERの開発者たちは、ファイルの暗号化だけでなく、攻撃対象となった企業のデータも盗みます。

盗まれた資格情報とデータを公開するためにDOPPELPAYMER開発者がホストするWebサイト

ネットワーク内でランサムウェア攻撃を回避するにはどうすればよいですか?

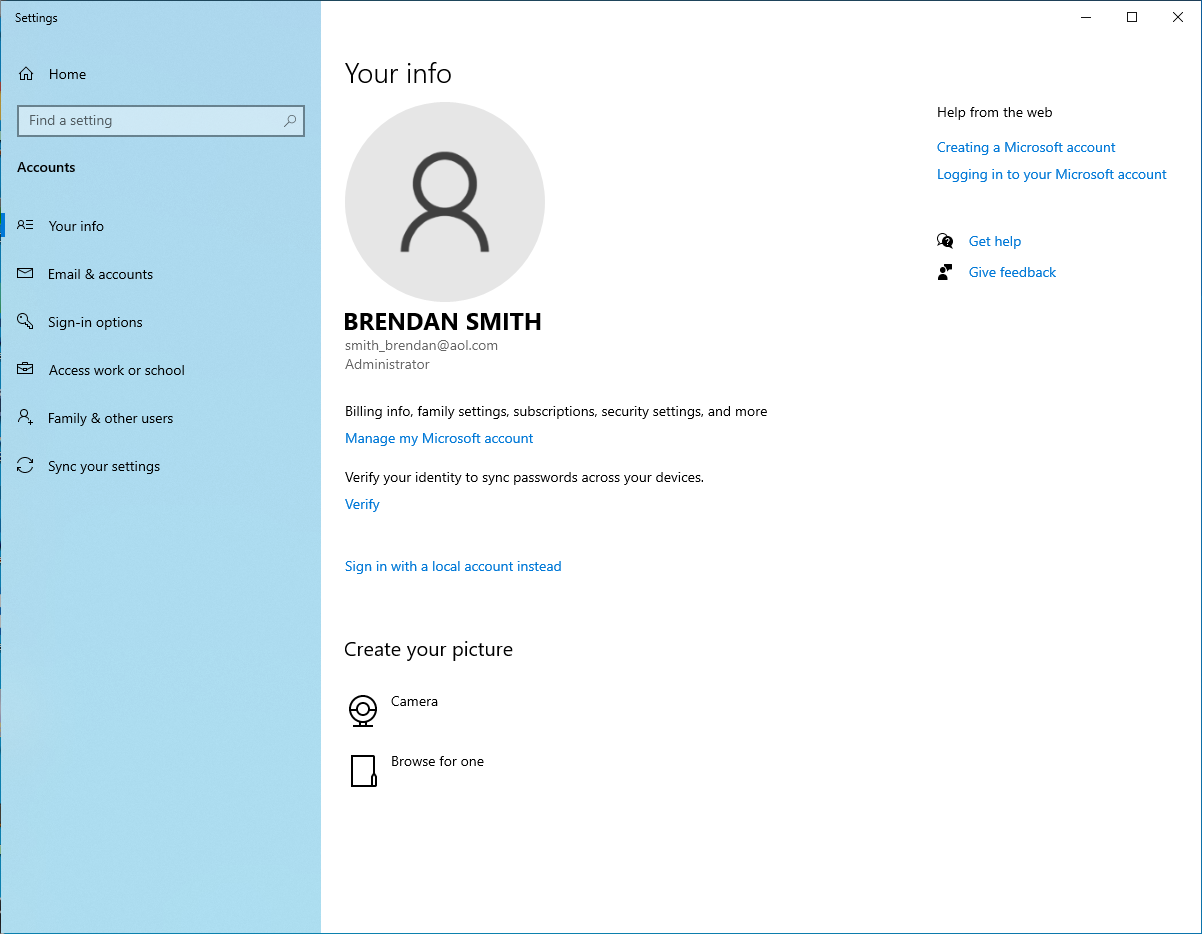

「汚れた仕事」の大部分はMimikatzが行っています。したがって、成功したランサムウェア攻撃の可能性を減らすためには、Mimikatzの成功した活動を防ぐ必要があります。パスワードのハッキングを防ぐ唯一の方法は、それを説明されたLSASS.exeプロセスのメモリから削除することです。Microsoftはこの場合の完璧な解決策を提供しています – システム内での認証の方法としてMicrosoftアカウントを使用します。

Microsoftアカウントでログインすると、LSASSのメモリにパスワードが保存されなくなります – 代わりにMicrosoftのサーバーに保存されます。ハッシュは利用可能なままですが、ハッシュだけでは「生の」パスワードを取得するのは困難です。したがって、1つの簡単な手順で、時間をかけずに問題を引き起こさずに、少なくともあなたのシステムをランサムウェアの助手から保護することができます。

すでに述べたように、すべてのランサムウェア攻撃はトロイの木馬ウイルスによって引き起こされます。トロイの木馬の挿入は、ウェブサイトで多くの記事で説明されている手順によって防ぐことができます。

- 怪しいリンクをメールでクリックしないでください。これによりトロイの木馬、広告ウェア、またはフィッシングウェブサイトがダウンロードされ、Facebook/Twitter/LinkedInアカウントの資格情報が盗まれる可能性があります。

- メールの添付ファイルを開かないでください。特に怪しいメールアドレスから送信された場合は注意してください。配送業者からのメッセージに見えるかもしれませんが、未処理の配送があるかどうかを5分間思い出すべきです。最良のシナリオは、実際のメールを配送会社のウェブサイトで確認し、見つけたアドレスとメール内のアドレスを比較することです。

- クラックされたソフトウェアまたはクラックツールを使用しないでください。ソフトウェアをクラックしたユーザーはトロイの木馬ウイルスをインストールパッケージに追加してお金を稼ぐことがあります。

これらのシンプルなルールは、ほとんどのランサムウェア攻撃を回避するのに役立ちます。

User Review

( votes)References

![]() 英語

英語 ![]() ドイツ語

ドイツ語 ![]() スペイン語

スペイン語 ![]() ポルトガル語(ブラジル)

ポルトガル語(ブラジル) ![]() フランス語

フランス語 ![]() トルコ語

トルコ語 ![]() 繁体中国語

繁体中国語 ![]() 韓国語

韓国語 ![]() インドネシア語

インドネシア語 ![]() ヒンディー語

ヒンディー語 ![]() イタリア語

イタリア語