RedLine Stealerは、感染したシステムから様々な個人情報を抜き取ることを狙った悪意のあるプログラムです。スタンドアロンのマルウェアとして広まることもありますし、他の悪意のあるアプリと一緒に広まることもあります。このマルウェアはバンキングスティーラーの例です。しかし、異なるブラウザにも侵入して、様々な他の種類の情報を収集することができます。

ステアラーマルウェアとは何ですか?

スティーラーは、感染したマシンから特定のデータタイプを抜き取ることを狙ったマルウェアの種類です。このマルウェアのクラスは、スパイウェアと混同されることがあるが、スパイウェアはシステムから取得できるものをすべて取得します。一方、一部のスティーラーは、特定のファイルまたは特定の形式のファイルを検索することができます。たとえば、AutoCADの設計図やMayaのプロジェクトなどです。これにより、より効果的になりますが、成功するにはより多くのスキルと制御が必要です。

スティーラーは、検出されずにシステムにとどまる時間に強く依存するため、できるだけステルス的になるようにしています。もちろん、一部のサンプルは基本的な操作を実行した後、自己破壊します。しかし、検出されるまで実行を続けるものや、自己破壊コマンドをC&Cサーバーから受け取るまで実行を続けるものもあります。

RedLine Stealerの機能

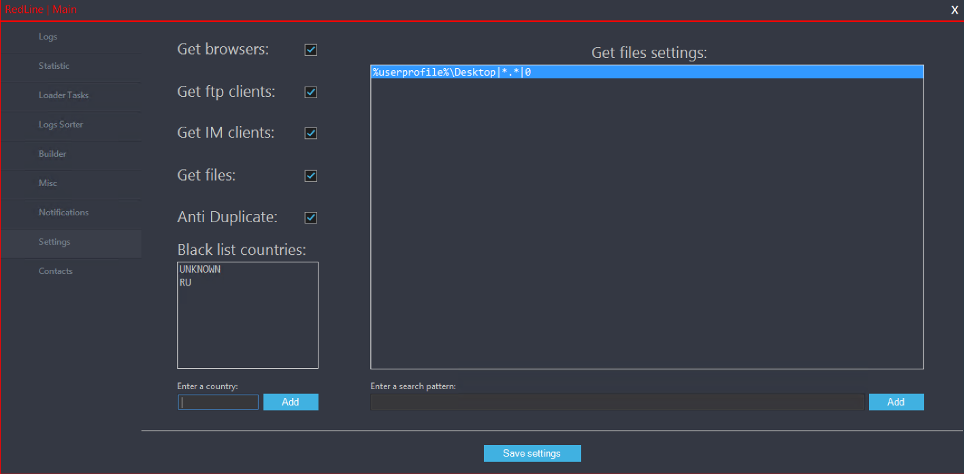

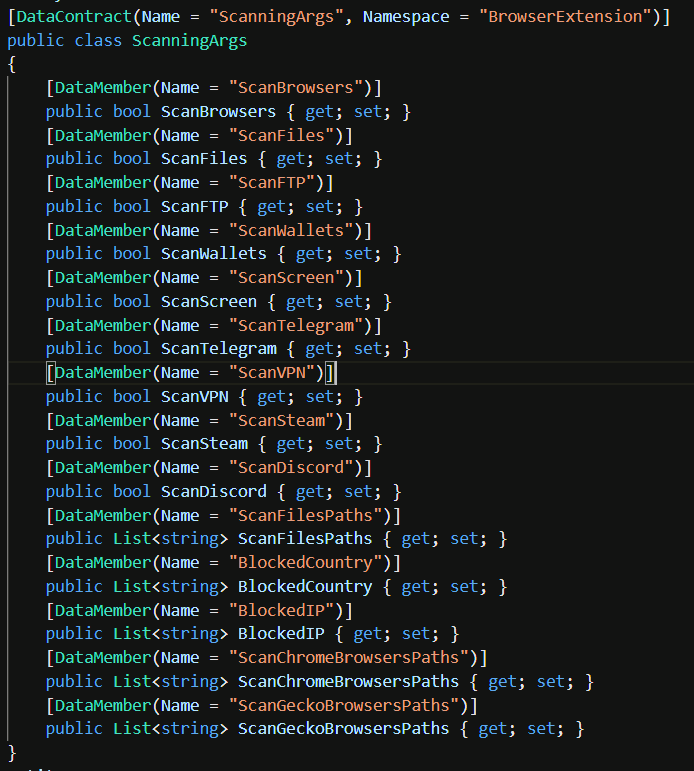

RedLine Stealerは、Webブラウザに保存された銀行の認証情報を主なターゲットとする銀行情報窃取型マルウェアであり、銀行情報窃取型マルウェアのように一般的に振る舞います。そのため、RedLineはChromium、Geckoベース、およびその他のブラウザに深く侵入する能力を持っています。ただし、銀行情報だけでなく、ブラウザに保存されたCookieやパスワードも取得します。しかし、多くの一般的なブラウザは、後者を平文形式で保存していないため、代替アプリのユーザーを攻撃することが多いです。

RedLine Stealerのアドミニストレーションパネル

ただし、Webブラウザーはそのスティーラーの情報源ではありません。RedLineマルウェアは、Telegram、Discord、Steamなど、様々なアプリをスキャンし、FTP/SCPおよびVPN接続の資格情報を取得することを目的としています。また、逆分析によって復元されたコードには、暗号ウォレットをスキャンして情報を盗む能力も示されています。

手順の終わりに、RedLineはシステムに関する詳細な情報 – OSバージョン、インストールされたハードウェア、ソフトウェアのリスト、IPアドレスなどを収集します。その後、収集された情報の全てがScanResultフォルダに保存されます。ScanResultフォルダは、スティーラーの実行ファイルと同じディレクトリに作成されます。

RedLine Techの分析

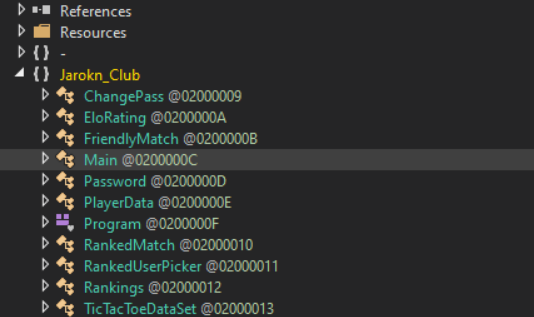

RedLineマルウェアは、ターゲットマシンに到達すると、Trick.exeと1つのコンソールウィンドウの1つのプロセスを起動します。すぐに、newlife957[.]duckdns[.]org[:]7225のコマンドアンドコントロールサーバーと接続を確立します。初期コードにはかなり正当な機能が含まれていることに注意する価値があります。悪意のあるコンテンツは、初期コード内の機能を通じて動的にダウンロードされます。このようなトリックは、初期アクセス後にシステム内の対マルウェアソリューションを無効にするための時間を獲得するために使用されます。

RedLineのコードに含まれるTicTacToeのリファレンス

悪意のあるペイロードがインストールされると、マルウェアは最初にPCのIPアドレスをチェックします。そのために、api[.]ip[.]sbサイトを使用します。内部のブラックリストとの競合がない場合、つまり、起動が許可されていない国とIPアドレスではない場合、マルウェアはさらなる操作に進みます。RedLineは、構成後に受信したリストに従って、環境をステップバイステップでスキャンし始めます。

感染したPCの盗むべき要素をスキャンするシーケンス

次に、攻撃されたシステムから抽出された情報を含むログファイルが作成されます。データの抽出段階でマルウェアがデータの暗号化を特徴としているため、すべての詳細を確認することはできません。しかし、データタイプは明確に表示されるため、このマルウェアが悪質な者たちと共有する情報について予想ができます。

RedLine Stealerが収集するデータの種類

| Function name | 商品説明 |

|---|---|

| ScannedBrowser | ブラウザ名、ユーザープロファイル、ログイン認証、クッキー |

| FtpConnections | ターゲットマシンに存在するFTP接続の詳細 |

| GameChatFiles | 発見されたゲームに関連するゲーム内チャットのファイル。 |

| GameLauncherFiles | インストールされているゲームランチャーの一覧 |

| InstalledBrowsers | インストールされているブラウザの一覧 |

| MessageClientFiles | ターゲットマシーンにあるメッセージングクライアントのファイル |

| City | 検出された都市 |

| Country | 検出された国 |

| File Location | マルウェアの.exeファイルが実行されるパス |

| Hardware | 搭載されているハードウェアに関する情報 |

| IPv4 | 被害者PCの公開IPv4 IPアドレス |

| Language | OS言語 |

| ScannedFiles | システム内に貴重なファイルが発見される可能性がある |

| ScreenSize | ターゲットシステムの画面解像度 |

| 機能名 | 商品説明 |

|---|---|

| ScannedWallets | 見つかったウォレットに関する情報 |

| SecurityUtils | 検出されたすべてのアンチウイルスプログラムのリストとステータス |

| AvailableLanguages | 対象PCのOSバージョンで対応可能な言語 |

| MachineName | 対象マシン名 |

| Monitor | 実行した瞬間の画面の様子 |

| OSVersion | オペレーティングシステムのバージョンに関する情報 |

| Nord | NordVPNの認証情報 |

| Open | OpenVPN用クレデンシャル |

| Processes | システムで動作しているプロセスの一覧 |

| SeenBefore | 新しい被害者についての報告か、以前に攻撃された被害者についての報告かをチェックする。 |

| TimeZone | 攻撃されたコンピュータのタイムゾーン |

| ZipCode | 被害者の郵便番号 |

| Softwares | 攻撃対象PCにインストールされているプログラム一覧 |

| SystemHardwares | PCの構成に関する詳細 |

異なる調査によると、RedLineは攻撃するブラウザと完全に一致していないということが示されています。最大の有効性は、Chrome、Opera、Chromium、およびChromodoブラウザで観察されます。Chromium以外のエンジンに基づくアプリの中には、中国のWebKitベースの360Browserがあります。Geckoエンジン上のWebブラウザー(Firefox、Waterfoxなど)も脆弱ですが、スティーラーはそれらからデータを抽出する際に問題が発生することがあります。

RedLineマルウェアはシステム内で長期的に滞在することを目的としています。多くのスティーラーは、盗むデータがなくなったら自己削除機能を持っています。一方、このスティーラーは、オペレータが自己破壊を命令できるスパイウェアのようなメカニズムを提供していますが、内部にタイマーはありません。

RedLine Stealer IoC

| インジケーター | タイプ | 商品説明 |

|---|---|---|

| newlife957[.]duckdns[.]org[:]7225 | URL | C2 URL |

| 1741984cc5f9a62d34d180943658637523ac102db4a544bb6812be1e0507a348 | ハッシュ | SHA-256ハッシュ – 偽装(検出されない) |

| ee4608483ebb8615dfe71924c5a6bc4b0f1a5d0eb8b453923b3f2ce5cd00784b | ハッシュ | マルウェア部分のSHA-256ハッシュ。 |

| 9dc934f7f22e493a1c1d97107edc85ccce4e1be155b2cc038be8d9a57b2e430f | ハッシュ | マルウェア部分のSHA-256ハッシュ。 |

| 76ca4a8afe19ab46e2f7f364fb76a166ce62efc7cf191f0f1be5ffff7f443f1b | ハッシュ | マルウェア部分のSHA-256ハッシュ。 |

| 258445b5c086f67d1157c2998968bad83a64ca3bab88bfd9d73654819bb46463 | ハッシュ | システム情報グラバーのSHA-256ハッシュ。 |

広範なRedLine亜種が検出される

RedLine Stealerの配布

前にも述べたように、RedLine Stealerは単独のマルウェアとしてだけでなく、他のウイルスとのバンドルで登場することもあります。その活動は、詐欺師にとって便利であり、表面的なウェブでも簡単に購入できるため、ここ数年で急速に拡大しました。例えば、開発者はTelegramメッセンジャーにグループを持っており、そこでこのマルウェアをさまざまなサブスクリプションタイプで提供しています。このマルウェアは優れた機能を備えているため、これらのオファーが陳腐化することはありません。

Telegram MessengerにおけるRedLineのマーケティングボット

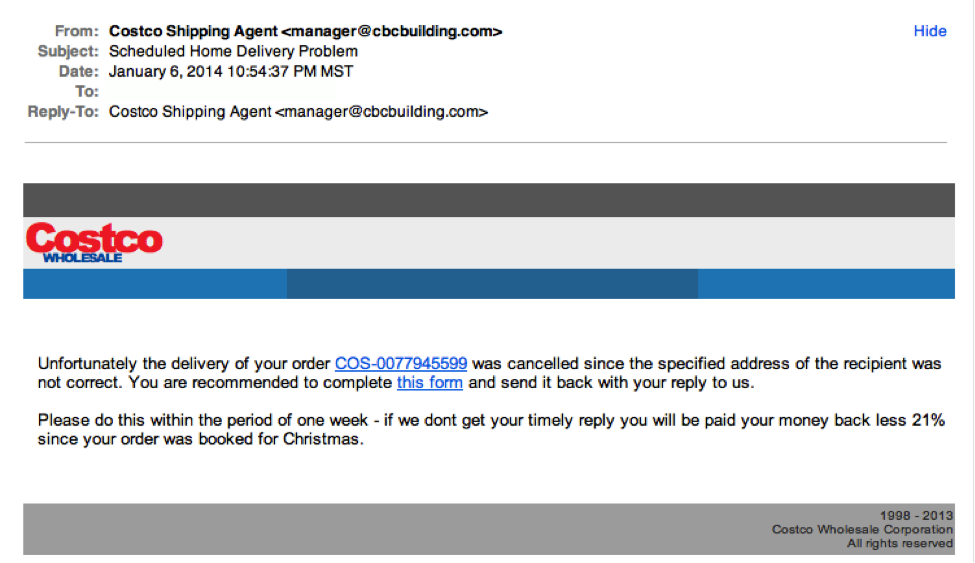

単体の形で、RedLineスティーラーは通常、メールフィッシングを介して広がります。代わりに、Discord、Telegram、Steam、クラックされたアプリなどの人気のあるプログラムのインストールファイルとして偽装される場合もあります。ある特定の場合では、RedLineはブラウザ拡張機能として現れ、そのダウンロードリンクはYouTubeビデオの説明に埋め込まれていました。ただし、フィッシングメールはマルウェア配布の最も有力で一般的な形態であり、RedLineスティーラーも例外ではありません。

典型的なフィッシングメールの例

別のマルウェアと一緒に拡散する場合、RedLineはしばしば様々なランサムウェアサンプルと結合されます。しかし、バンドル内での最大の拡散シェアは、RedLineとDjvuランサムウェアの複合体の後です。実際、このランサムウェアにはこのスティーラーだけでなく、SmokeLoaderバックドアとVidarスティーラーという2つの別のマルウェアが含まれています。このようなパッケージは貴重なデータを奪い、コンピュータに他のマルウェアを流し込むことができます。そして、ランサムウェアについては忘れないでください- このものはすでにあなたのファイルをめちゃくちゃにするでしょう。

Djvuランサムウェアとは?

STOP/Djvuランサムウェアは、主に個人を狙い撃ちにする、長期にわたるサイバー犯罪グループの代表的な例です。彼らは迅速にランサムウェア市場で支配的な地位を獲得し、一定の時点で合計ランサムウェア提出の75%以上に達しました。現在では、そのような大きな勢いは失われていますが、いつものように危険です。ユーザーデバイスに追加のマルウェアを持ち込むことで、新しい被害者の数の減少を補う必要があると考えられます。以前はAzorultスティーラーを展開していましたが、後に前述のマルウェアに切り替えました。

どうすれば守られるのか?

拡散の方法を知ることで、それを防ぐための大きな指針になる。電子メールスパム対策の方法はよく知られており、考えられるアプローチも多種多様である。正規のアプリケーションを装ってマルウェアを拡散させるのも同じです。ユニークで時折登場する方法を特徴とする手法は、最も回避が難しいが、それでも可能性はある。

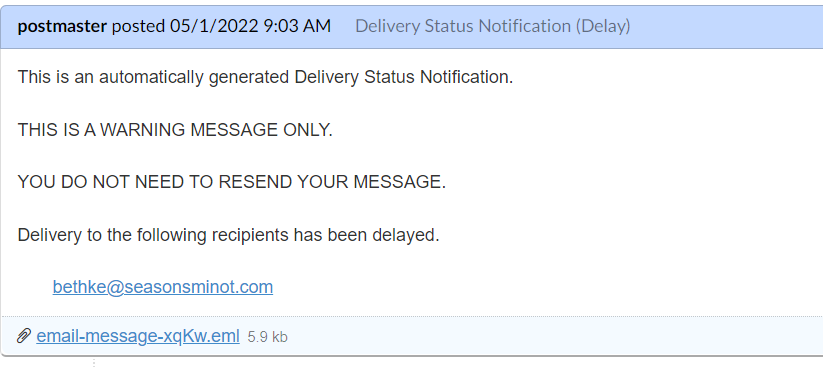

スパムメールは、本物のメッセージと簡単に区別できます。ほとんどの怪しいメッセージは、あなたにとって馴染みのある送信者や企業を模倣しようとします。しかし、送信者のアドレスを偽装することはできず、その手紙を待っているかどうかを予測することもできません。実際、フィッシング攻撃を行ってあなたが受信する可能性のあるメールを予測することができる場合は稀です。したがって、あな

おとりメールの典型例です。添付されたファイルにはマルウェアが含まれている

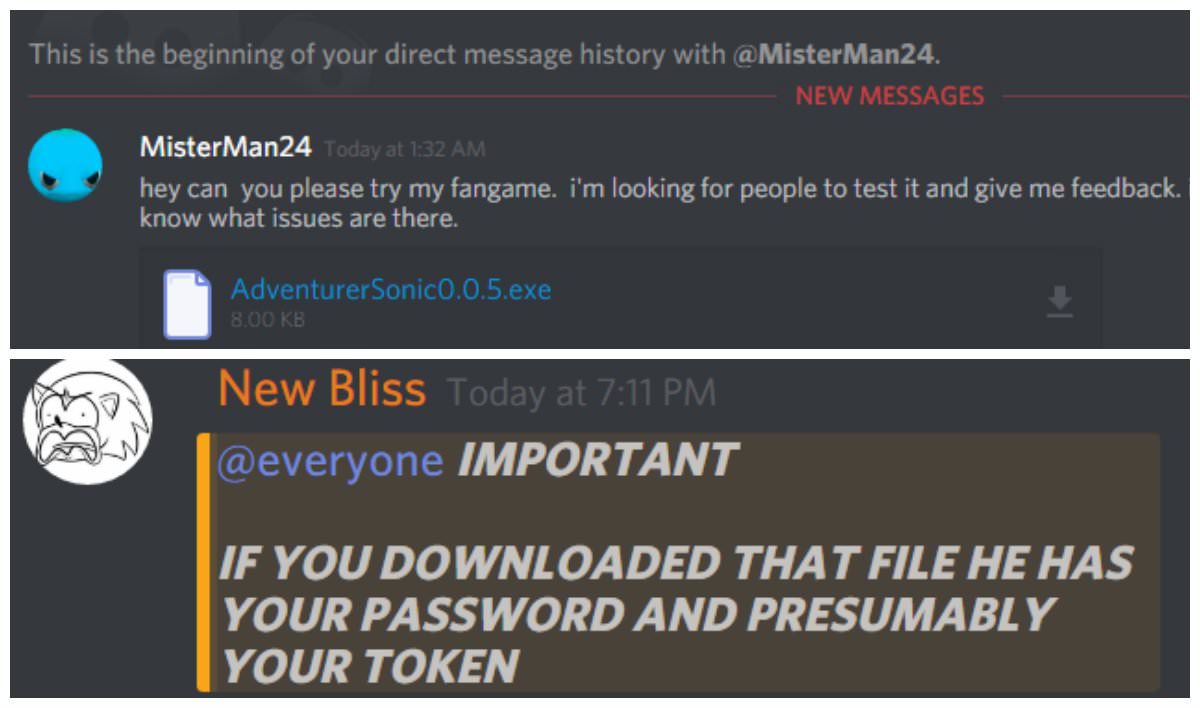

偽アプリインストーラーは、注意を払わなければならないわけではありませんが、ルールに従う必要があります。たとえば、これらの偽物はDiscordやRedditなどのオンラインコミュニティで頻繁に拡散されます。これらを使用することはリスクがあります。特に、同じインストーラーを無料で公式サイトから入手できる場合はさらにリスクが高くなります。クラックされたプログラムに関しては、これを覚えておくべきことがあります – 太陽の下に何も無料はありません。クラックが正規品に見え、送信元に自信がある場合でも、マルウェア対

Discordでマルウェアが拡散した例

トリッキーな方法を予測し、積極的に検出することはほとんど不可能です。しかし、ファイルや拡張子が自動的に起動することはありません。よくわからない状況が見えたら、強力なセキュリティ ソリューションでフル スキャンを開始するのが最良の判断です。最新のスキャンシステムを装備していれば、人間の目には見えない異常な活動を確実に発見することができます。

User Review

( votes) ![]() 英語

英語 ![]() ドイツ語

ドイツ語 ![]() スペイン語

スペイン語 ![]() ポルトガル語(ブラジル)

ポルトガル語(ブラジル) ![]() フランス語

フランス語 ![]() トルコ語

トルコ語 ![]() 繁体中国語

繁体中国語 ![]() 韓国語

韓国語 ![]() インドネシア語

インドネシア語 ![]() ヒンディー語

ヒンディー語 ![]() イタリア語

イタリア語