Vidarマルウェアは、特定のデータタイプを盗むことを目的としたスティーラーに属します。それは単独のマルウェアとして、およびさまざまな他のウイルスと一緒に配布される可能性があります。たとえば、Djvuランサムウェアと一緒に頻繁に到着するため、犯罪者は個人データを追加で収集することができます。Vidarスティーラーの分析を行い、その危険性を確認しましょう。

Vidar Stealerとは?

Vidarスティーラーは、2018年頃に前身であるArkei Stealerから分岐した悪意のあるアプリケーションです。スティーラーの主要な機能は、システムにステルス的に侵入して、事前に定義されたデータを取得することができることです。これはスパイウェアとは異なり、スパイウェアは価値のない情報であってもアクセスできるものはすべて取得する傾向があります。スティーラーは、主要なペイロードを補完する補助マルウェアとして機能するサイバー攻撃の常連となっています。

Vidarは、銀行口座や暗号通貨のウォレット情報、ログイン認証情報、IPアドレス、ブラウジング履歴などを盗むことを目的とした悪意のあるアプリケーションです。Chrome、Opera、Chromiumベースのブラウザー、Firefoxに効果的に侵入できます。これにより、システムに銀行データや暗号通貨ウォレットがなくても、他のすべてのものを取得することができ、その逆も可能です。Vidarは、ウェブマスターやリモートワーカーが使用することが多いFTP / WinSCP接続の資格情報を狙うことが特徴的です。さらに、攻撃対象のシステムでメーリングクライアントが使用されている場合、さまざまなデータを取得することができます。ただし、これらのプロパティはユニークではなく、この種の他のさまざまなマルウェアの例も柔軟に動作することができます。

Vidar Malwareの技術解析

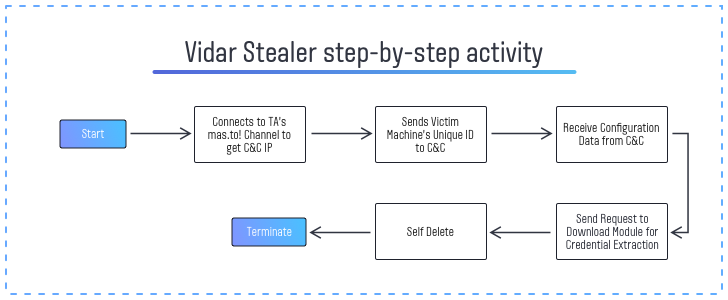

Vidarスティーラーは、対象のシステムに注入されて起動した後、マストドンソーシャルネットワーク内のチャンネルに接続しようとします。このネットワークは、匿名のコミュニケーションの場であるとされ、他のネットワークよりも少なくともモデレーションが行われているようです。スティーラーは、hxxps://mas.to/@oleg98のチャンネルにアクセスして、コマンド&コントロールサーバー(C&C)のIPアドレスを取得しようとします。また、それぞれの感染したマシンに固有のIDを割り当て、コマンドセンターに報告します。

C&Cへの接続が確立されると、マルウェアは構成データを受信します。この情報は、初期マルウェアが実行されるのを支援するプロセスの連鎖を作成するために役立ちます。これらは、Devil.exe(正確にはVidarの実行可能ファイル)、taskkill.exeおよびtimeout.exeです。それに加えて、デフォルトのWindowsコンソールユーティリティであるconhost.exeを呼び出します。Taskkill.exeプロセスは、マルウェア機能を妨げる可能性のあるプロセスを無効にすることができると思われます。Timeout.exeプロセスは、タイムスロット後にマルウェアの実行を停止し、デバイスから削除します。すべてのメカニズムとVidar自体はC ++で書かれています。

Vidarスティーラーは、初期の供給で大部分の機能を備えていますが、パスワード盗難機能は別のモジュールとして提供されます。構成データが受信され、プロセスが展開された後、C&Cにリクエストして送信される可能性があります。そのような操作の目的は、セキュリティ機構が無効になっていない限り、マルウェアをよりステルス化することです。パスワード盗難モジュールはヒューリスティックメカニズムによって非常に簡単に検出できるため、その到着を遅らせることが望ましいです。資格情報抽出に使用されるライブラリは以下の通りです:

- freebl3.dll

- mozglue.dll

- msvcp140.dll

- nss3.dll

- softokn3.dll

- cnruntime140.dll

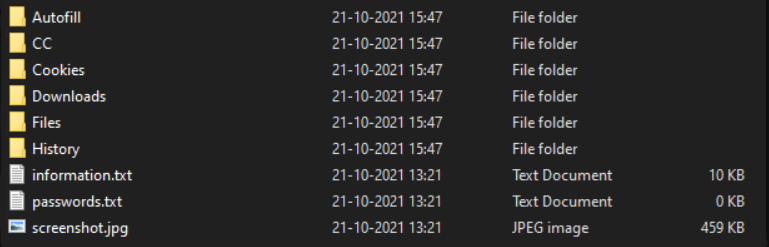

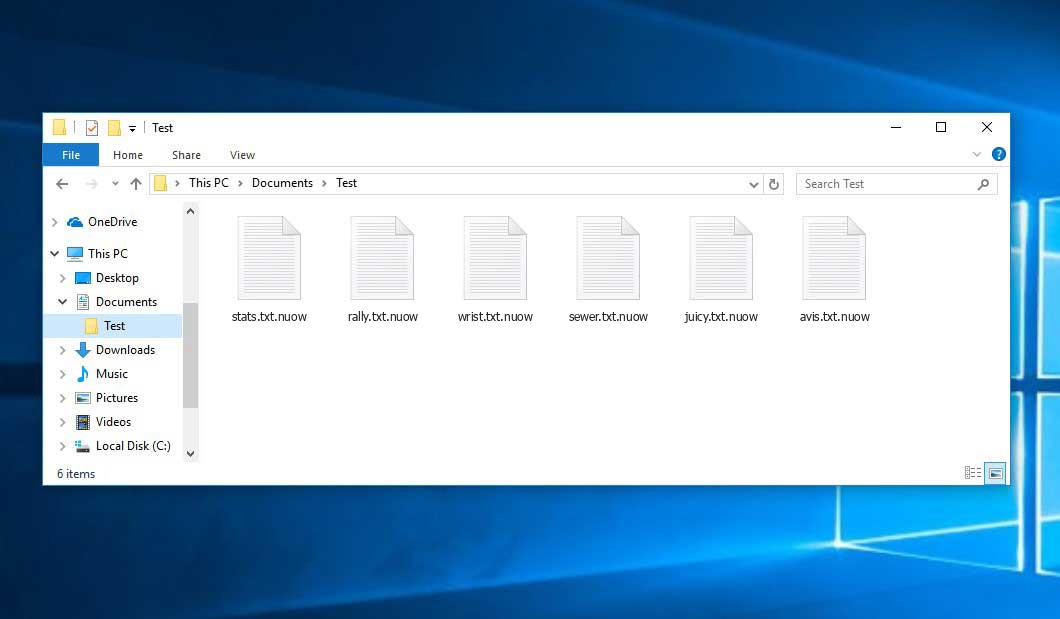

Vidar Stealerは、抽出プロセスを待つ盗まれたファイルのダンプを作成します。これらは、一時的なフォルダにC:\ ProgramDataディレクトリに保存されます。これらのダンプは、テキストファイルまたはまれにZIPアーカイブとして保存されます。プロセスが終了すると、これらのファイルはランダムな名前の単一の大きなZIPファイルに圧縮され、その形でコマンドおよびコントロールサーバーに送信されます。ただし、そのアーカイブへのアクセスを制御するための暗号化またはパスワードは適用されていません。したがって、インターセプトしたり、PCで未送信のものを見つけた場合は、Vidar StealerがPCに関してどのような情報を収集したかを確認できます。

Vidar stealerによって収集されたデータのアーカイブ。

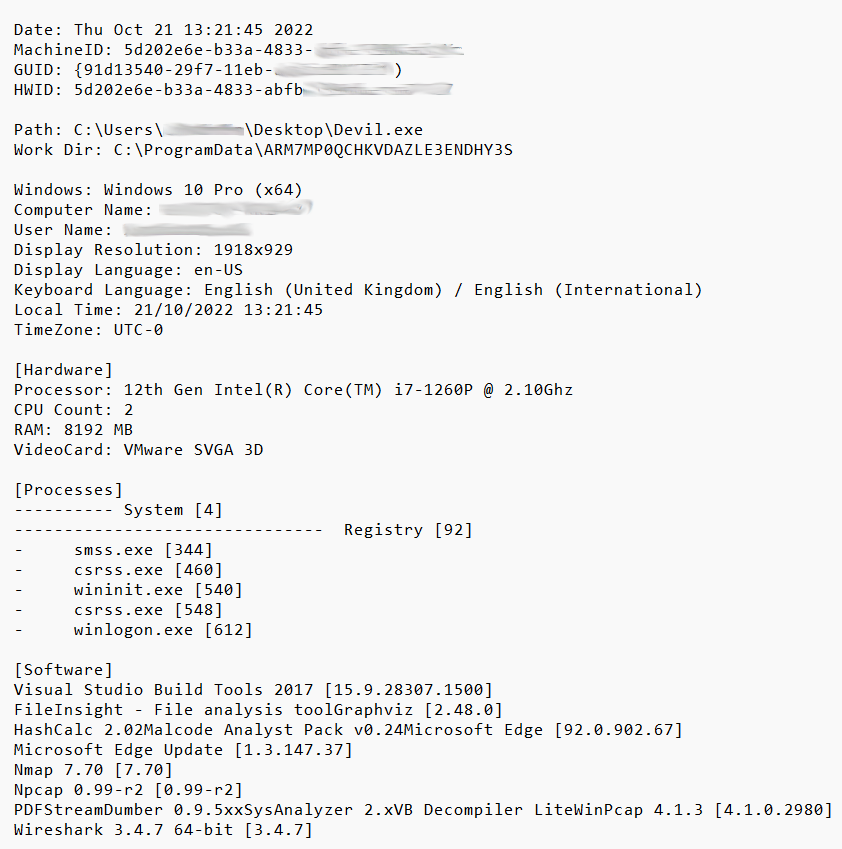

Vidarは、言及されたデータカテゴリに加えて、特定のシステム情報も収集します。具体的には、マルウェアはインストールされたパス、操作の日時、ハードウェア情報、およびインストールされたソフトウェアのリストを記録します。後者は、コンピュータが実際のものであるか、ウイルスを分析するために使用された仮想マシンであるかを理解するために必要なものです。仮想マシンは常にログに特定のトレイルを残し、それらからの出力データは、犯罪者にとっては無意味である可能性があります。

Vidarでつかんだシステム情報

Vidar stealer IoC

| Indicator | Value | Note |

| Hash | c40c62b978908e0f5112eee4ae7370fb9c4cc1ed7c90a171be89f6fd8c10b376 | Vidar Stealerのファイル |

| Connection | @[email protected] | C&CのIPを送り返すマストドンSNS内のボット |

| C&C address | hxxp[:]//65.100.80[.]190 | 前出のボットから受信したIPアドレス |

野生に広く存在するVidarの亜種

- Trojan:Win32/Vidar.PC!MTB

- Trojan:Win32/Vidar.NX!MTB

- PWS:Win32/VidarStealer.MR!MTB

- Trojan:Win32/Vidar.AA!MTB

Vidar stealerの普及

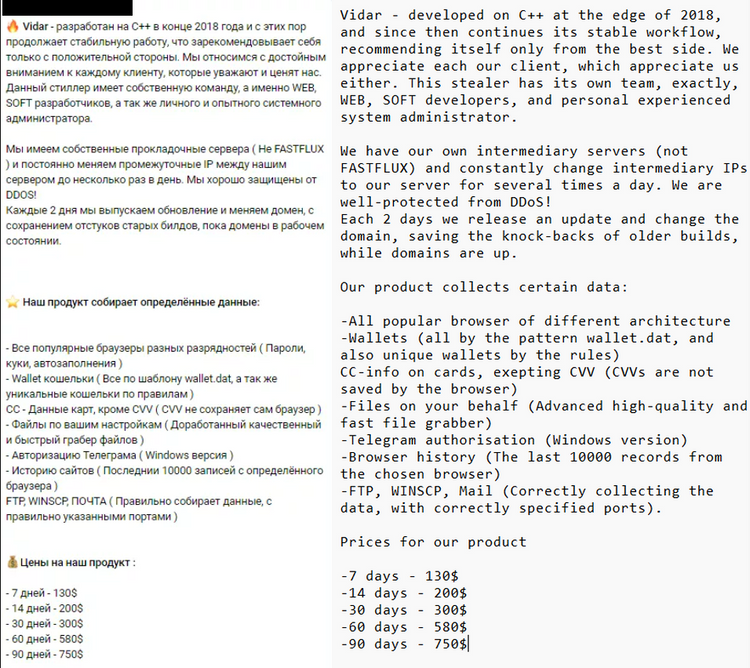

被害者のコンピュータに侵入する方法に入る前に、Vidarが販売されるチャネルをチェックすることが価値があります。通常のダークネット市場やハッカーフォーラムの他に、Vidarの開発者はTelegramを通じて彼らのソフトウェアを提供しています。このメッセンジャーは、他の類似アプリよりも匿名性が高いと約束しているため、昨年以降、さまざまな犯罪者の関心を集めています。それでも、このTelegramチャンネルから購入した後に何かを受け取ることが保証されているわけではありません。

テレグラムグループでVidar stealerを購入したいという申し出があった。

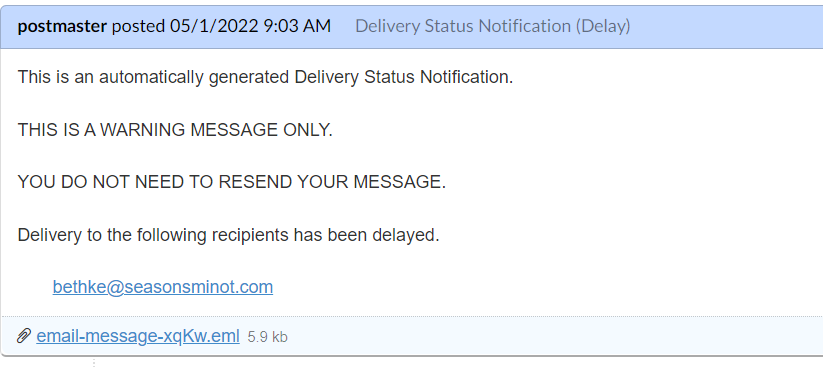

Vidarが単体のマルウェアとして配信される場合、その拡散チャンネルは他のスティーラーマルウェアと非常に類似しています。最も一般的な方法は、偽の会社を模倣したメールスパムです。Vidarスティーラーの場合、これらのメッセージにはMS Officeファイルが添付されています。添付ファイルを開くと、ユーザーはマクロの実行を有効にするように求められ、この操作によりマルウェアが配信されます。

稀に、VidarはFacebook、Discord、WhatsAppなどのさまざまなコミュニケーションプラットフォームのメッセージを通じて広がります。この方法は、受信者の信頼を得る必要があるため、メールスパムと同じ効率になります。さらに、詐欺からの保護がより複雑になっており、メッセージの量が少なくなっているため、これらの方法ははるかに効果が低下しています。

Vidar stealerは、スタンドアロンのマルウェアとして配信される以外にも、STOP / Djvuランサムウェアと一緒にマルウェアバンドルの一部として配信されることが多々あります。過去数か月間、これらのランサムウェアと一緒に配信され、クリミナルに追加の収益源を提供します。彼らは二重の恐喝を適用しないため、データは売り物になります。ダークネットには、それを購入したいバイヤーが十分にいるためです。この場合、Vidar stealerは、個人データを収集するために悪用される別のツールであるAzorultスパイウェアの代替品となります。Djvuランサムウェアとの結合は、Vidar感染の全体的な数に大きく貢献しています。

STOP/Djvuランサムウェアとは?

STOP/Djvuランサムウェアは、同名のサイバー犯罪グループの製品です。それは個人を攻撃するランサムウェアサービスとして提供されます。2019年頃に登場し、すぐにリーダーとなり、2020年には個人ユーザーに対するランサムウェア攻撃の75%以上を占めるようになりました。この成功は、熟練した提携者、広くターゲット化された拡散キャンペーン、そしてうまく作られたソフトウェアの結果です。それは、ファイルのセクションを非常に変更するユニークなリパッキングメカニズムを持っていることで有名です。これにより、シグネチャベースのメカニズムで検出することは不可能になります。これらの日々、それは以前と同じく高い感染率を提供できる潜在的な方法を見つけることが難しい状況にあります。

Djvuランサムウェア(NUOW亜種)で暗号化されたファイル

ステアラーマルウェアから身を守るには?

スティーラーはスパイウェアと同様、感染したシステム内での隠密性に依存しています。彼らは一人で行動するときにはあまりシステムのワークフローを乱さず、あまり多くのことを変更しません。したがって、最小限の感染リスクを与える方が良いです。これに注目して、このマルウェアを避けるための方法を見てみましょう。

添付ファイルの送信元を信頼しないでください。先に述べたように、Vidarスティーラー単独の攻撃のほとんどは、メールスパムに関連しています。第三者のウェブサイトへのリンクや添付ファイルとのやりとりは、悪質なものとされています。幸いにも、これらは比較的簡単に検出できます。送信元のアドレスと予期しない内容のテキストを確認することで、ほとんどの詐欺メールを除外することができます。

おとりメールの典型例です。添付されたファイルにはマルウェアが含まれている

違法コンテンツは避けましょう。これは、Vidarスティーラーにしばしば伴うDjvuランサムウェアに関連しています。多くの違法サイトは、マルウェアが含まれていないことを保証しています。しかしながら、それらがクリーンなケースはまれで、すべてのサイトがランサムウェアを含んでいるわけではありません。それでも、コンピューターにマルウェアを感染させたり、著作権法違反で訴えられたりすることは望ましくありません。

適切なアンチマルウェアソフトを使用する。最後の手段として、コンピューターに存在するあらゆるマルウェアを効果的に検出して削除する優れたセキュリティソリューションを用意する必要があります。 GridinSoft Anti-Malware は、3つの要素から成る完璧な検出メカニズムを備えており、バックグラウンドで実行されるとシステムに負荷をかけることがありません。 6日間の無料トライアルで、提供されるすべての機能をテストすることができます。

User Review

( votes) ![]() 英語

英語 ![]() ドイツ語

ドイツ語 ![]() スペイン語

スペイン語 ![]() ポルトガル語(ブラジル)

ポルトガル語(ブラジル) ![]() フランス語

フランス語 ![]() トルコ語

トルコ語 ![]() 繁体中国語

繁体中国語 ![]() 韓国語

韓国語 ![]() インドネシア語

インドネシア語 ![]() ヒンディー語

ヒンディー語 ![]() イタリア語

イタリア語