このチュートリアルでは、「NTLM認証Windows10を非アクティブ化する方法」について説明します。 そうするための簡単な推奨事項が案内されます。 話を始めましょう。

Windows 10の「NTLM認証」の目的は何ですか?

Windows 10でのNTLM1 認証:NTLMは新しいテクノロジーのLANManagerです。これは、顧客のIDを認証し、顧客の行動の完全性と機密性を守るためにMicrosoftが提供するセキュリティプロトコル用の特別なパッケージです。このテクノロジーは、パスワードを入力せずに顧客を確認するためのチャレンジレスポンスプロトコルに基づいています。

NTLMは、チャレンジレスポンス方式を使用して顧客を認証します。このようなプロセスには、顧客からのネゴシエーションメッセージ、サーバーからのチャレンジメッセージ、ユーザーからの認証メッセージの3つのメッセージがあります。それにもかかわらず、既知の脆弱性のために、NTLMは、レガシーの顧客やサーバーとの互換性を維持する目的で、新しいシステムにも広く展開されています。

NLTMは、それでもMicrosoftによってサポートされていますが、「Kerberos」2をメインとしてWindows2000およびそれ以降のすべてのActiveDirectory(AD)ドメインの認証プロトコル。聞いたことがない方のために説明すると、「Kerberos」は、Windowsバージョン2000以降のすべてのバージョンでメイン/共通の認証ユーティリティとしてNTLMを置き換えた認証プロトコルです。 「Kerberos」プロトコルと「NTLM」プロトコルの一般的な違いは、パスワードがハッシュ化されているか暗号化されているかです。 NTLMは、入力ファイルにテキストの文字列を生成する一方向の機能である「パスワードハッシュ」に基づいていますが、「Kerberos」は暗号化に基づいています。暗号化と復号化キーを使用してデータをスクランブルおよびロック解除する双方向の機能です。

NTLMプロトコルの問題:

- 保持されたパスワードLSAサービスのメモリ内のハッシュは、mimikatzなどのさまざまなユーティリティを使用して簡単に取得でき、その後の攻撃にハッシュパスワードを適用できます。

- 弱いパスワードまたは些細なパスワードは、NTLMプロトコルの問題のもう1つの要因です。

- サーバーと顧客の間の相互認証の欠如は、データ傍受攻撃やネットワークデータへの不正アクセスにつながります。

- その他のNTLMリークまたはトラブル。

さらに、NTLMは、顧客を認証するために顧客とサーバー間の3方向ハンドシェイクに基づいていますが、Kerberosは、チケット生成サービスまたはキー配布機能によって提供される双方向手順に基づいています。 NTLMプロトコルは、特定のセキュリティリスク、既知のセキュリティリーク、またはパスワードのハッシュとソルティングに関連する問題の前に公開されていました。

代わりに、NLTMプロトコルは、サーバーとドメインコントローラーのパスワードが「ソルト」されていないことを確認します。 これは、最終的にパスワードが解読されるのを防ぐために、ハッシュされたパスワードにランダムな文字列を追加できないことを意味します。 このような脆弱性により、攻撃者やオンライン詐欺は複数のログイン試行を介してパスワードを解読する可能性があり、パスワードが弱いか些細なため、最終的にはアカウントにアクセスできる可能性があります。

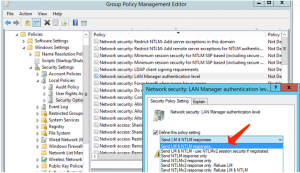

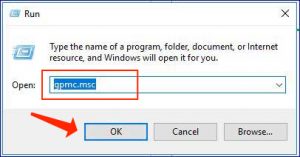

グループポリシー管理エディターを使用してNTLM認証Windows10を非アクティブ化するためのガイド。

そもそも、ドメイン管理者は、NTLMおよびLMプロトコルがドメインでの認証に適用されることを許可されていないことを確認したいと考えています。 ドメイン(またはローカル)ポリシーを使用して、要求された認証方法を定義できます。

- キーボードに「Windows + R」ホットキーを適用し、開いた「実行」ダイアログボックスで「gpmc.msc」を指定し、「OK」ボタンをクリックして「グループポリシー管理エディター」を起動します。

- [コンピューターの構成]-> [ポリシー]-> [Windowsの設定]-> [セキュリティの設定]-> [ローカルポリシー]-> [セキュリティオプション]に進みます。

- 「ネットワークセキュリティ:LAN Manager認証レベル」ポリシーを見つけて、ダブルクリックします。

- [NTLMv2応答のみを送信する]を選択します。 [LMとNTLMの応答を送信する]領域/ドロップダウンの下にある[LMとNTLMを拒否する]機能を使用して、すべてのLMとNTLMの要求を拒否します。

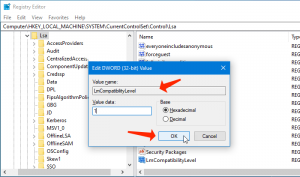

レジストリエディタを使用してNTLM認証Windows10を非アクティブ化するためのガイド。

- キーボードに「Windows + R」ホットキーを適用し、表示された「実行」ダイアログボックスで「regedit」を指定し、「OK」ボタンをクリックして「レジストリエディタ」を起動します 3.

- 以下の目的地に進みます

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

- この時点で、右側のセクションの空の領域を右クリックして[新規]> [DWORD]を選択し、[lmCompatibilityLevel]に指定し、パラメーターを[0から5]に定義し、[OK]を押して選択内容を保存します。

- この時点で、オプション5の値データは「NTLM応答のみを送信し、LMとNTLMを拒否する」に対応します。 すべての修正を保存します。

このガイドに注意してください: Advanced Windows Managerを削除するにはどうすればよいですか?

NTLM認証監査ログをアクティブ化するためのガイド。

ドメインでNTLMを完全に非アクティブ化し、「Kerberos」プロトコルを取得する前に、NTLMのアプリケーションを要求するプログラムがドメインに残っていないことを確認する必要があります。

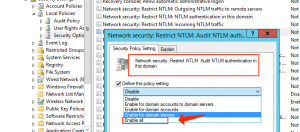

- 上記の推奨事項に従って「グループポリシー管理エディター」を起動し、「コンピューターの構成」->「ポリシー」->「Windowsの設定」->「セキュリティの設定」->「ローカルポリシー」->「セキュリティオプション」のパスに進みます。

- 「ネットワークセキュリティ:NTLMの制限:このドメインでのNTLM認証の監査」ポリシーを見つけてアクティブにし、その値を「すべて有効」に定義します。

- 同じプロセスを繰り返して、「ネットワークセキュリティ:NTLMの制限:着信NTLMトラフィックの監査」ポリシーをアクティブにします。

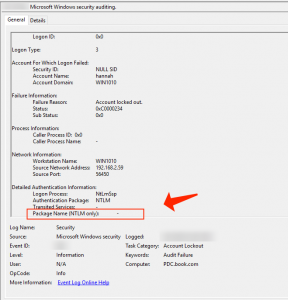

NTLM認証を適用するイベントを調べるためのガイド。

NTLM認証は、アプリケーションとサービスのログに表示されます。

- 「サービスログ」に進み、「Microsoft> Windows」を参照してください。

- イベントビューアのNTLM領域を取得します。 この時点で、各サーバーのイベントを分析するか、中央のWindowsイベントログコレクターにそれらをもたらすことができます。

- ドメインでNTLMを使用しているアプリを見つけ、おそらくSPNを使用して「Kerberos」を適用するようにアプリを切り替える必要があります。

読むことを検討してください: 望ましくない可能性のあるプログラムを削除する.

ActiveDirectoryドメインでNTLMを完全に制限するためのガイド。

NTLMを使用しない認証は、ドメイン内のプログラムごとに動作が異なります。「保護されたユーザー」ドメイングループに顧客アカウントを追加できます。 検証が終了するとすぐに、WindowsドメインでNTLM認証を完全に無効にすることができます。

概要

このチュートリアルが、さまざまな簡単なソリューション/アプローチでNTLM認証Windows10を非アクティブ化する方法に役立つことを確信しています。 あなたはそれを可能にするために私たちのガイドラインを読んでそれに従うことができます。 チュートリアルが間違いなく役に立った場合は、他の顧客と記事を共有して支援することができます。 提案や質問がある場合は、下のコメントセクションで自由に共有してください。

User Review

( votes)References

- NT LAN Manager: https://en.wikipedia.org/wiki/NT_LAN_Manager

- Kerberos(プロトコル)に置き換えられています:https://en.wikipedia.org/wiki/Kerberos_(protocol)

- レジストリ: https://ja.wikipedia.org/wiki/%E3%83%AC%E3%82%B8%E3%82%B9%E3%83%88%E3%83%AA