電子メールセキュリティフィルターの大部分は、スパム電子メールが受信トレイに侵入しないようにするのに非常に役立ちます。それでも、フィッシングのブロックに関しては効率がはるかに低くなります。これは、解決がより複雑な問題として知られています。現在のフィッシング手法はかなり注意が必要で、メールのセキュリティフィルタをバイパスでき、顧客やスタッフを攻撃しています。

多くの場合、適切に調整されたフィッシングメールは、有名な会社からの実際のメールとほとんど同じように見えます。多くの場合、フィッシングリンクは、MicrosoftやPayPalなどの有名な巨人に関連していると考えて、本物のアカウントにログインしていると信じてクリックします。特定のフィッシング攻撃では、被害者が意図せずに資格情報をオンライン詐欺に転送します。多くの場合、被害者がフィッシングリンクや添付ファイルをクリックすると、デバイスにマルウェアやランサムウェアが挿入されます。

以下に示すフィッシング手法は、Office365のセキュリティを回避する目的でオンライン詐欺が使用する非常に高度な難読化アプローチです。ほとんどの場合、お客様がそれらを見つけるのは非常に困難であるため、実質的な問題を発生させることなく、Exchange Online Protection(EOP)と安全なメールゲートウェイ(SEG)をバイパスできます。

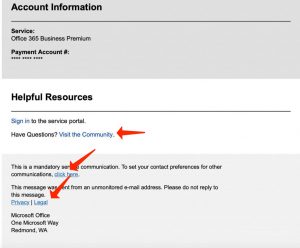

本物のリンクを適用する

メールフィルタの大部分は、既知の有害なURLを定期的に分析します。 識別を避けるために、フィッシング詐欺師はフィッシングメールへの本物のリンクを挿入します。 多くの電子メールフィルターは、適切なリンクの範囲をスキャンし、電子メールが安全であるという結論に達します。 HowToFix.Guideによって明らかにされた最新のMicrosoftOffice 365[efn_note]Microsoft365のフィッシング対策: https://docs.microsoft.com/en-us/microsoft-365/security/office-365-security/anti-phishing-protection?view=o365-worldwide[/efn_note]フィッシングメールでは、フィッシング詐欺師は適切な返信メールアドレスと、Microsoftのコミュニティ、法律、プライバシーのページへの本物のリンクを貼り付けました。 また、Microsoftの連絡先設定Webページへのリンクを追加しました。このページでは、SharePointやOneDriveなどのプログラム用に選択した通信パラメーターを更新できます。

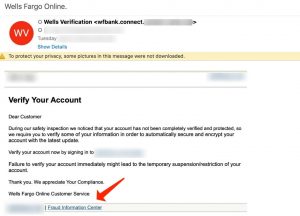

VadeSecureによって識別されたWellsFargoフィッシングメールの以下のケースでは、フィッシング詐欺師は銀行の詐欺データセンターへのリンクを貼り付けさえしました。

本物のコードと悪意のあるコードの混合

既知のフィッシングメールまたはマルウェア感染には、EOPで識別できる署名があります。 シグニチャを難読化する1つの方法は、本物のコードと悪意のあるコードを混在させることです。 たとえば、洗練されたMicrosoftフィッシングWebページは、Office365サインインWebページなどの実際のMicrosoftページからCSSとJavaScriptを取得しています。 他の方法では、文字をランダムにエンコードし、非表示のテキストを提供し、空白を貼り付け、HTML属性にランダムなパラメーターを指定する必要があります。 適切なコードと悪意のあるコードを混在させる目的は、各電子メールがフィルターに固有であると見なされるようにすることです。

リダイレクトとリンク短縮の適用

フィッシングに関しては、時間が非常に重要です。潜在的な被害者をだまして、正方形の外には何もないと信じ込ませるために、フィッシング詐欺師は、フィッシング攻撃の後で彼らをまともなWebページにリダイレクトする傾向があります。たとえば、被害者が危険なWebページでOffice 365のログインの詳細を提供すると、Office365.comまたはMicrosoftが所有する別のリソースに転送されます。

リダイレクトの悪用のもう1つの例である「時限爆弾」は、正当なリソースからフィッシングWebページへのURLリダイレクトの作成に関連するフィッシングアプローチです。時限爆弾は、電子メールフィルターによってスキャンされた最初の場所にある配信の瞬間に適切なMicrosoftリンクが電子メールに含まれているため、非常に効果的です。フィッシングサイトへのリダイレクトは、メールが被害者のデバイスに正常に到達した後にのみ形成されます。

よく知られているフィッシングリンクを難読化する目的で適用される別の方法では、フィッシング詐欺師は、たとえばTinyURLやBitlyなどのURL短縮サービスの助けを借ります。このような費用のかからないユーティリティは、長いURLを短縮リンク(最初のURLと類似性のないエイリアス)に変更します。署名を調べている電子メールフィルターの大部分は、短縮されたフィッシングURLで署名を認識できません。

会社のロゴをわかりにくくする

よく知られているフィッシングページの他のコンポーネントと同様に、ロゴには、署名を検索する電子メールフィルターによって識別できる特定のHTML属性が含まれている場合があります。 フィッシング詐欺師は、検出を防ぐために、会社のロゴを変更して、人間の目には見えないが、フィルターに固有のものであることを確認します。 たとえば、色や形などのHTMLパラメータを1文字で修正することにより、署名は既知のフィッシングページとほぼ同じになり、完全に一意になります。 このわずかな変更は、悪意のあるデータを検査するが、人間のように画像の表示を分析できない電子メールフィルターを欺くのに十分です。

内容が少ない、またはノイズが多いフィルターを欺く

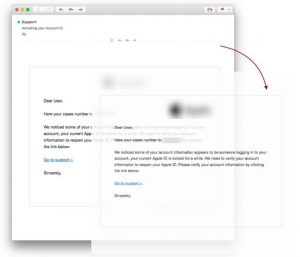

特定のオンライン詐欺は、フィッシングメールにコンテンツをほとんどまたはまったく追加しないことで検出を回避します。 私たちが頻繁に明らかにしているこの攻撃の1つは、テキストの代わりに画像を適用することですが、これは顧客にはあまり明確ではありません。 これは、セクストレーション[efn_note]セクストレーション: https://en.wikipedia.org/wiki/Sextortion[/efn_note]メールに適用される一般的なアプローチであり、2018年に大規模なキャンペーンが明らかになりました。調査するコンテンツがないため、フィルタをだまして、メールがリスクをまったく表していないと信じ込ませる可能性があります。 以下の場合、表示されるテキストは実際には画像です。

反対の方法は、過剰なコンテンツまたは「ノイズ」を含む電子メールをロードすることです。 このアプローチは、コードがランダムであるために成功することがよくあります。

あなたはあなたの顧客を守るために何ができますか?

ますます巧妙化するフィッシングキャンペーンには、より洗練された反応が必要です。 一般的な電子メールフィルターではもはや十分ではありません。 Office 365を使用しているお客様は、EOPを使用して追加のセキュリティを階層化する必要があります[efn_note]EOPでのフィッシング対策: https://docs.microsoft.com/en-us/microsoft-365/security/office-365-security/anti-phishing-protection?view=o365-worldwide#anti-phishing-protection-in-eop[/efn_note].

User Review

( votes)

![]() 英語

英語 ![]() ドイツ語

ドイツ語 ![]() スペイン語

スペイン語 ![]() ポルトガル語(ブラジル)

ポルトガル語(ブラジル) ![]() フランス語

フランス語 ![]() トルコ語

トルコ語 ![]() 繁体中国語

繁体中国語 ![]() 韓国語

韓国語 ![]() インドネシア語

インドネシア語 ![]() ヒンディー語

ヒンディー語 ![]() イタリア語

イタリア語