Jzqe ウイルスは、ランサムウェア タイプの感染の STOP/DJVU ファミリーです。 このウイルスは、特定の「.jzqe」拡張子で追跡できるファイル (ビデオ、写真、ドキュメント) を暗号化します。 強力な暗号化方式を使用しているため、いかなる方法でもキーを計算することはできません。

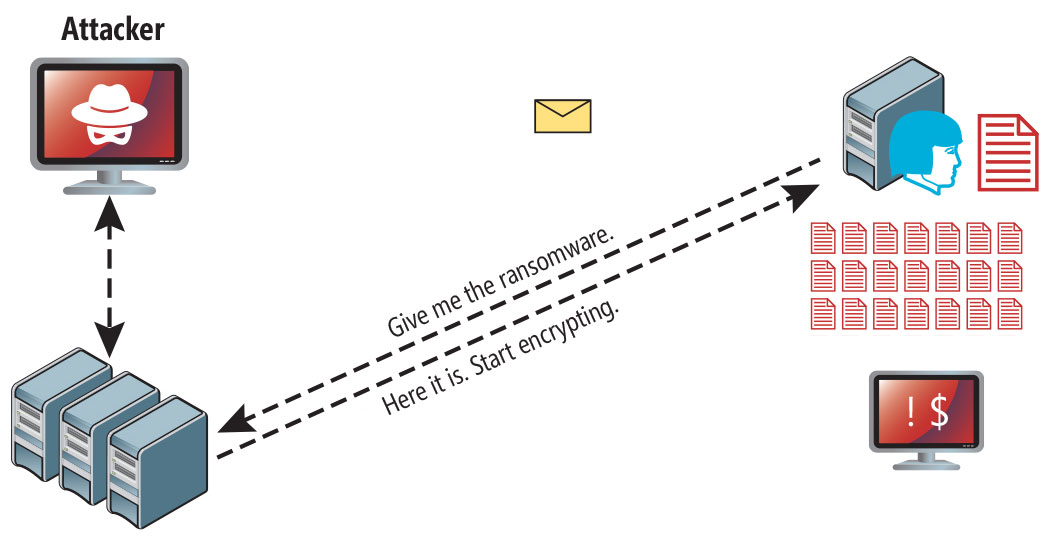

Jzqe は、1 つの例外を除いて、被害者ごとに一意のキーを使用します。

- 暗号化プロセスを開始する前に、Jzqe がコマンド アンド コントロール サーバー (C&C サーバー) への接続を確立できない場合、Jzqe はオフライン キーを使用します。 この鍵はすべての被害者にとって同じであるため、ランサムウェア攻撃中に暗号化されたファイルを復号化できます。

Jzqe ウイルスを無力化してファイルを復号化する際に考えられるすべての解決策、ヒント、および実践の完全なコレクションを集めました。 場合によっては、ファイルを簡単に復元できます。 そして時々それは不可能です。

暗号化された .jzqe ファイルを回復するための普遍的な方法がいくつかあります。以下で説明します。 取扱説明書全体を注意深く読み、すべてを理解することが重要です。 手順を省略しないでください。 これらの各ステップは非常に重要であり、自分で完了する必要があります。

Jzqe ウイルス?

☝️ Jzqe は、STOP/DJVU ランサムウェア感染として正しく識別できます。

Jzqe

🤔 Jzqe ウィルスは、DJVU/STOP ファミリーに由来するランサムウェアです。 その主な目的は、重要なファイルを暗号化することです。 その後、ランサムウェア ウイルスは被害者に身代金 (490 ドルから 980 ドル) をビットコインで要求します。

Jzqe ランサムウェアは特定の種類のマルウェアで、ファイルを暗号化し、ファイルを復元するために料金を支払うよう強制します。 Djvu/STOP ランサムウェア ファミリーは、ウイルス アナリスト Michael Gillespie によって最初に明らかにされ、分析されました。

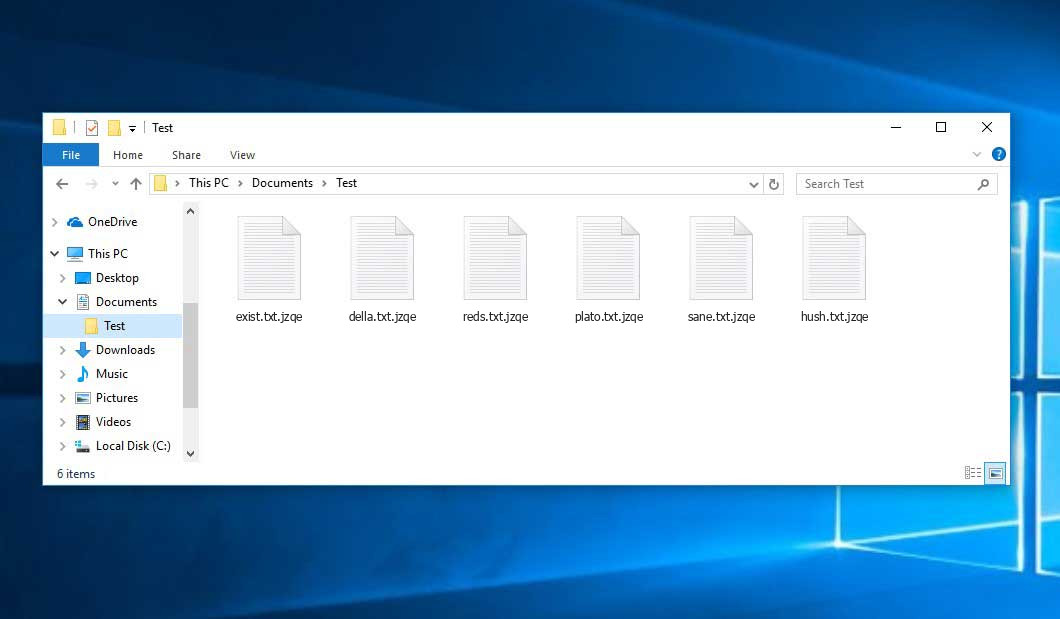

Jzqe ウィルスは、Jzie, Jzeq, Yzqe。 このウイルスは、一般的なファイル タイプをすべて暗号化し、特定の「.jzqe」拡張子をすべてのファイルに追加します。 たとえば、ファイル「1.jpg」は「1.jpg.jzqe」に変更されます。 暗号化が完了するとすぐに、ウイルスは特別なメッセージ ファイル「_readme.txt」を生成し、変更されたファイルを含むすべてのフォルダにドロップします。

下の画像は、拡張子が「.jzqe」のファイルがどのように見えるかを明確に示しています。:

| 名前 | Jzqe ウイルス |

| ランサムウェア ファミリー1 | DJVU/STOP2 ランサムウェア |

| 拡大 | .jzqe |

| ランサムウェアに関するメモ | _readme.txt |

| 身代金 | $490 から $980 (ビットコイン) |

| コンタクト | [email protected], [email protected] |

| 検出 | Troj/Agent-BEEC, Ransom:Win32/StopCrypt.KS!MTB, Trojan:Win32/Fotomoto.A |

| 症状 |

|

| 修正ツール | マルウェア感染の可能性を取り除くには、PC をスキャンします。 6日間の無料トライアルあり。 |

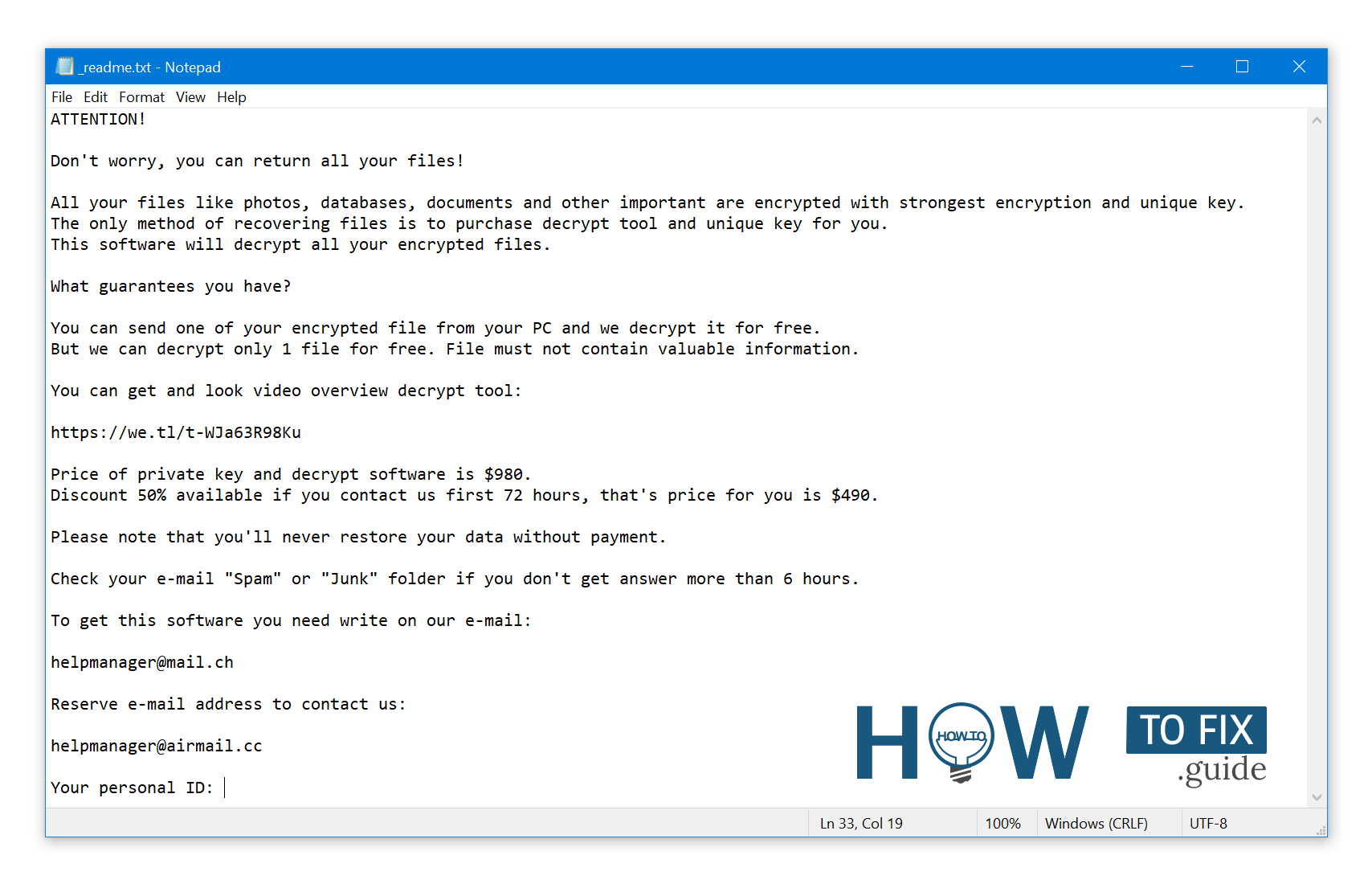

支払いを求めるこのテキストは、復号化キーを介してファイルを取り戻すためのものです。

_readme.txt (STOP/DJVU Ransomware) – 暗号化されたデータを復号化するために身代金を支払うようユーザーに要求する恐ろしい警告には、これらの苛立たしい警告が含まれています

Jzqe ランサムウェアは、被害者のコンピューターでさまざまなタスクを実行することを目的とした一連のプロセスとして到着します。 最初に起動されるものの 1 つは winupdate.exe です。これは、攻撃中に偽の Windows 更新プロンプトを表示するトリッキーなプロセスです。 これは、システムの突然のスローダウンが Windows の更新によって引き起こされていることを被害者に納得させることを目的としています。 ただし、同時に、ランサムウェアは別のプロセス (通常は 4 つのランダムな文字で名前が付けられます) を実行し、システムをスキャンしてターゲット ファイルを探し、それらを暗号化します。 次に、ランサムウェアは、次の CMD コマンドを使用して、システムからボリューム シャドウ コピーを削除します。

vssadmin.exe Delete Shadows /All /Quiet

削除すると、システム復元ポイントを使用して以前のコンピュータの状態に復元することはできなくなります。 問題は、ランサムウェアのオペレーターが、被害者が無料でファイルを復元するのに役立つ可能性のある Windows OS ベースの方法を排除しようとしているということです。 さらに、攻撃者は Windows HOSTS ファイルにドメインのリストを追加し、それらをローカルホストの IP にマッピングすることで、このファイルを改ざんします。 その結果、ブロックされた Web サイトの 1 つにアクセスすると、被害者は DNS_PROBE_FINISHED_NXDOMAIN エラー に遭遇します。

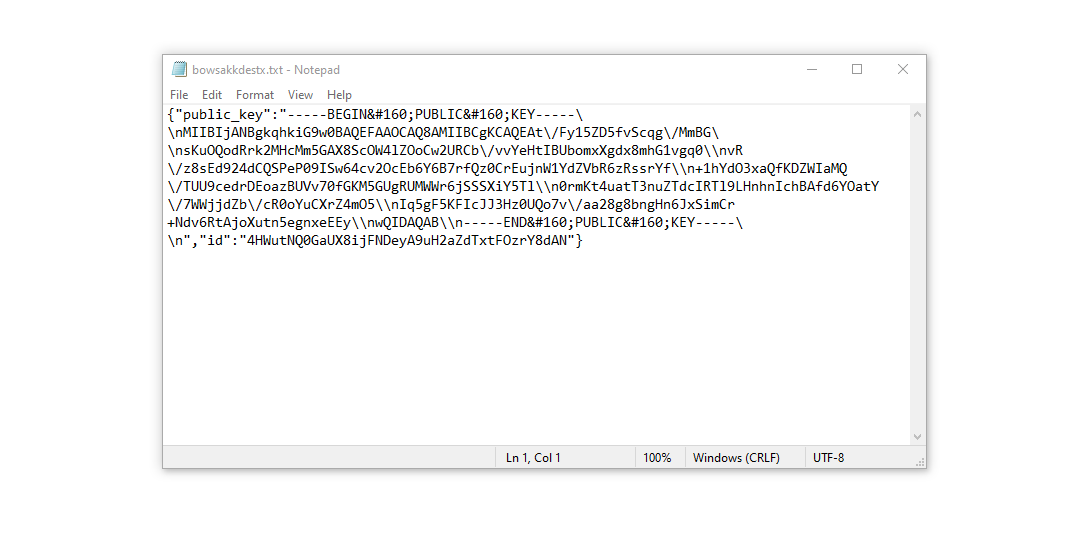

ランサムウェアが、コンピューター ユーザー向けにさまざまなハウツー ガイドを公開している Web サイトをブロックしようとしていることに気付きました。 攻撃者が特定のドメインを制限することで、被害者がランサムウェア攻撃に関連する関連情報や有益なオンライン情報にアクセスできないようにしようとしていることは明らかです。 このウイルスはまた、被害者のコンピューターに 2 つのテキスト ファイルを保存し、攻撃に関連する詳細情報 (被害者の公開暗号化キーと個人 ID) を提供します。 これら 2 つのファイルは、bowsakkdestx.txt と PersonalID.txt と呼ばれます。

これらすべての変更の後、マルウェアは停止しません。 STOP/DJVU の亜種は、侵害されたシステムに パスワードを盗むトロイの木馬 Vidar をドロップする傾向があります。 この脅威には、次のような機能の長いリストがあります。

- Steam、Telegram、Skype のログイン/パスワードを盗む;

- 暗号通貨のウォレットを盗む;

- マルウェアをコンピュータにダウンロードして実行する

- ブラウザの Cookie、保存されたパスワード、閲覧履歴などを盗む;

- 被害者のコンピュータ上のファイルの表示と操作

- ハッカーが被害者のコンピュータで他のタスクをリモートで実行できるようにする

DJVU/STOP ランサムウェアが使用する暗号化アルゴリズムは AES-256 です。 そのため、ドキュメントがオンラインの復号化キーで暗号化されている場合、これはまったく別のものです. 残念なことに、一意のキーがないとファイルを復号化することはできません。

Jzqe がオンライン モードで動作していた場合、AES-256 キーにアクセスすることは不可能です。 これは、Jzqe ウイルスを宣伝する詐欺師が所有するリモート サーバーに保存されます。

復号化キーを受け取るには、980 ドルの支払いが必要です。 支払いの詳細を取得するために、被害者は、電子メール ([email protected]) で詐欺師に連絡するようメッセージで促されます。

Jzqeにお金を払わないでください!

利用可能なバックアップまたは Decrypter ツールを使用してみてください

_readme.txt ファイルは、ファイルが暗号化された時点から 72 時間以内にコンピュータの所有者が Jzqe の担当者と連絡を取る必要があることも示しています。 72 時間以内に連絡することを条件に、ユーザーには 50% のリベートが付与されます。 したがって、身代金の額は 490 ドルまで最小限に抑えられます)。 ただし、身代金の支払いは避けてください。

これらの詐欺に連絡せず、支払わないことを強くお勧めします。 失われたデータを回復するための最も実用的なソリューションの 1 つ – 利用可能なバックアップを使用するか、Decrypter を使用するだけです ツール。

このようなすべてのウイルスの特異性は、暗号化されたデータを回復するための一意の復号化キーを生成するための同様の一連のアクションを適用します。

したがって、ランサムウェアがまだ開発段階にあるか、追跡が困難な欠陥がある場合を除き、暗号化されたデータを手動で復元することはできません。 貴重なデータの損失を防ぐ唯一の解決策は、重要なファイルのバックアップを定期的に作成することです。

このようなバックアップを定期的に維持している場合でも、メインのワークステーションに接続せずに、うろうろせずに特定の場所に配置する必要があることに注意してください。

たとえば、バックアップは USB フラッシュ ドライブまたは代替の外付けハード ドライブ ストレージに保存できます。 必要に応じて、オンライン (クラウド) 情報ストレージのヘルプを参照できます。

言うまでもなく、バックアップ データを共通のデバイスに保持する場合、他のデータと同様に暗号化されている可能性があります。

このため、メインの PC にバックアップを配置することはお勧めできません。

どうやって感染したの?

ランサムウェアには、システムに組み込まれるさまざまな方法があります。 しかし、あなたの場合にどの方法が使用されたかは問題ではありません。

フィッシングの試みが成功した後の Jzqe 攻撃。

それにもかかわらず、これらはあなたのPCに注入される可能性のある一般的なリークです:

- 他のアプリ、特にフリーウェアまたはシェアウェアとして機能するユーティリティと一緒に非表示のインストール

- ウイルス インストーラーにつながる迷惑メール内の疑わしいリンク

- オンラインの無料ホスティング リソース;

- 違法なピアツーピア (P2P) リソースを使用して海賊版ソフトウェアをダウンロードすること。

Jzqe ウイルスが正当なツールとして偽装されている場合がありました。たとえば、不要なソフトウェアやブラウザの更新を開始するように要求するメッセージが含まれていました。 これは一般的に、Jzqe ランサムウェアを手動でインストールするよう強制するオンライン詐欺の方法であり、実際にこのプロセスに直接参加させることによって行われます。

確かに、偽の更新アラートは、実際にランサムウェアを挿入しようとしていることを示すものではありません. このインストールは、Adobe Flash Player やその他の疑わしいプログラムを更新する必要があるという警告の下に隠されます。

もちろん、クラックされたアプリも被害を表しています。 P2P の使用は違法であり、Jzqe ランサムウェアを含む重大なマルウェアが挿入される可能性があります。

まとめると、Jzqe ランサムウェアがデバイスに挿入されないようにするにはどうすればよいでしょうか? PC の損傷を 100% 防ぐという保証はありませんが、Jzqe の侵入を防ぐためのヒントをいくつか紹介します。 今日、フリー ソフトウェアをインストールするときは注意が必要です。

メインの無料プログラムに加えて、インストーラーが提供するものを常に読んでください。 疑わしい電子メールの添付ファイルを開かないでください。 不明な宛先からのファイルを開かないでください。 もちろん、現在のセキュリティ プログラムは常に更新する必要があります。

マルウェアは、自分自身についてオープンに語ることはありません。 利用可能なプログラムのリストには表示されません。 ただし、PC を起動した瞬間から、バックグラウンドで定期的に実行されている悪意のあるプロセスの下でマスクされます。

Jzqe ウイルスを削除する方法?

Jzqe ウイルスは、被害者のファイルをエンコードするだけでなく、コンピューターに Vidar Stealer をインストールして、アカウントの資格情報、暗号通貨のウォレット、デスクトップ ファイルなどを盗み始めています。

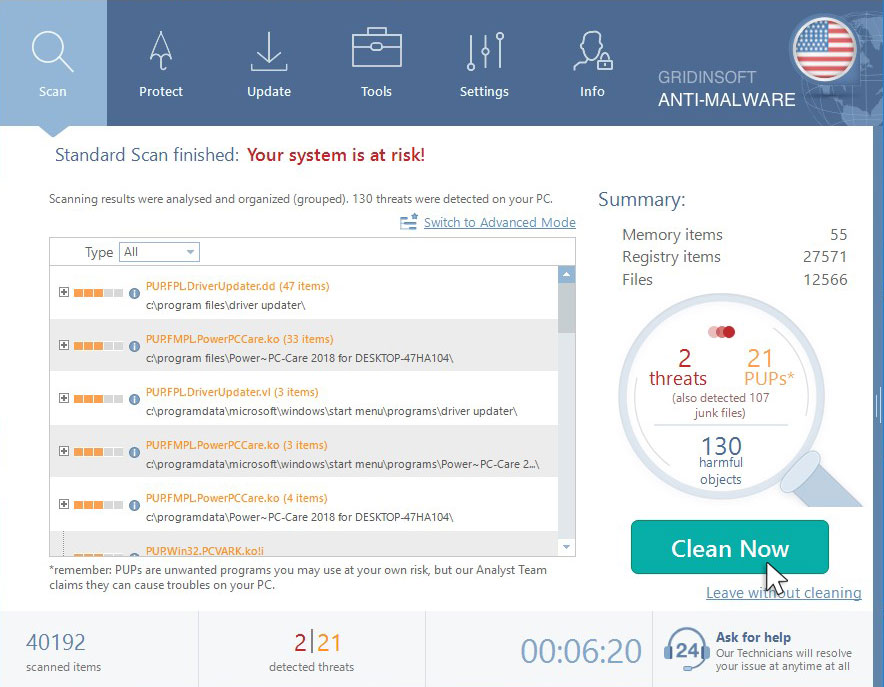

GridinSoft3

ランサムウェアを認識、削除、防止するには、GridinSoft のマルウェア対策ソフトウェアを使用するよりも優れた方法はありません4.

削除ツールをダウンロードします。

下のボタンをクリックして、GridinSoft Anti-Malware をダウンロードできます。

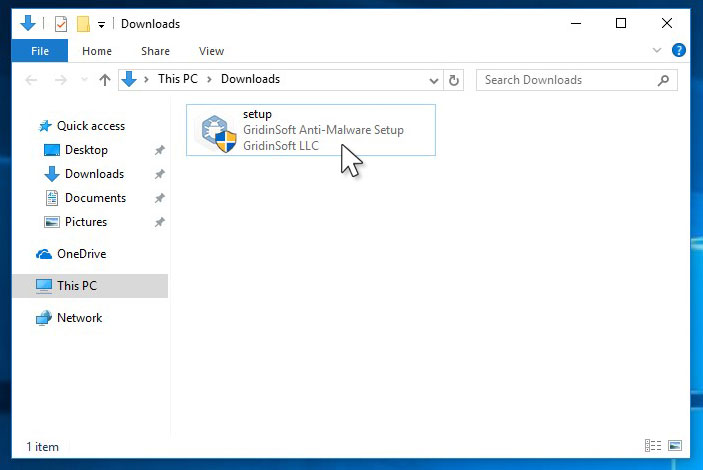

セットアップ ファイルを実行します。

セットアップ ファイルのダウンロードが完了したら、setup-antimalware-fix.exe ファイルをダブルクリックして、システムに GridinSoft Anti-Malware をインストールします。

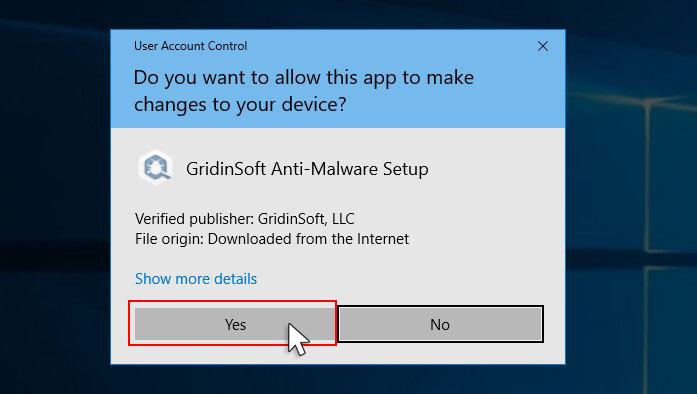

GridinSoft Anti-Malware がデバイスに変更を加えることを許可するかどうかを尋ねる ユーザー アカウント制御。 そのため、「はい」をクリックしてインストールを続行する必要があります。

「インストール」ボタンを押します。

インストールが完了すると、マルウェア対策が自動的に実行されます。

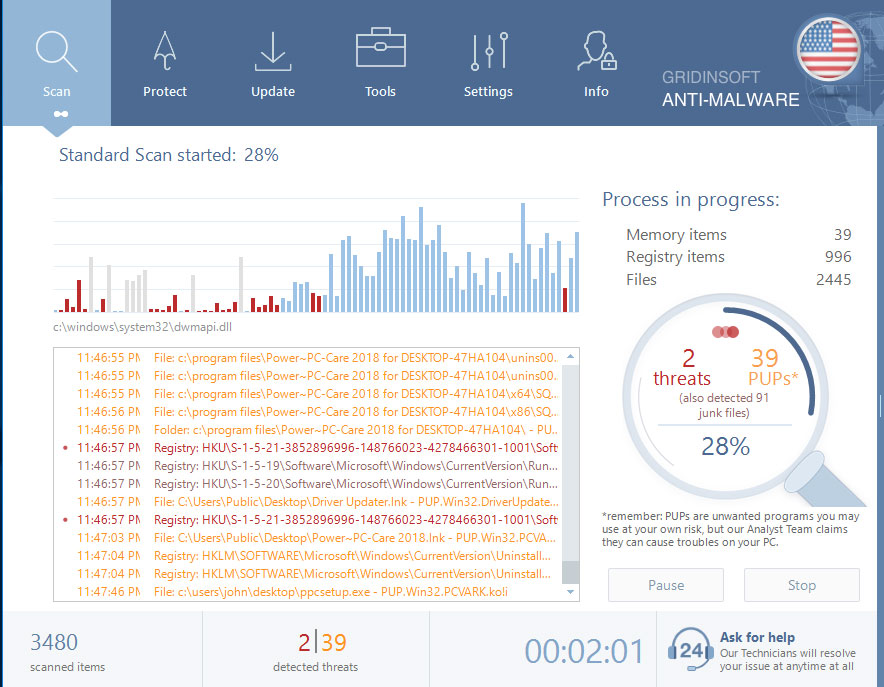

完了するのを待ちます。

GridinSoft Anti-Malware は、コンピューターの Jzqe 感染やその他の悪意のあるプログラムのスキャンを自動的に開始します。 このプロセスには 20 ~ 30 分かかる場合があるため、スキャン プロセスのステータスを定期的に確認することをお勧めします。

Click on “Clean Now”.

スキャンが完了すると、GridinSoft Anti-Malware が検出した感染のリストが表示されます。 それらを削除するには、右隅の「今すぐクリーニング」ボタンをクリックします。

特別なインスタンスのトロイの木馬キラー

場合によっては、Jzqe ランサムウェアがさまざまなマルウェア対策プログラムのセットアップ ファイルの実行をブロックすることがあります。 このような状況では、ウイルス対策ツールがプリインストールされたリムーバブル ドライブを利用する必要があります。

USB ドライブにセットアップできるセキュリティ ツールの数は非常に少なく、ほとんどの場合、これを行うことができるアンチウイルスはかなり高価なライセンスを取得する必要があります。 この場合、GridinSoft の別のソリューションである Trojan Killer Portable を使用することをお勧めします。 有料版のすべての機能を提供する 14 日間の無料試用モードがあります 5. この用語は、マルウェアを一掃するのに 100% 十分です。

ビデオガイド

.jzqe ファイルを復号化するには?

大きな「.jzqe ファイル」の復元ソリューション

いくつかの BIG ファイルで .jzqe 拡張子 を削除して開いてみてください。 Jzqe ランサムウェアがファイルを読み取って暗号化しなかったか、バグが発生してファイルマーカーを追加しなかったかのいずれかです。 ファイルが非常に大きい (2 GB 以上) 場合は、後者の可能性が高くなります。 それがうまくいくかどうか、コメントでお知らせください。

犯罪者が変更を加えた後、2019 年 8 月末頃にリリースされた最新の拡張機能。 これには、Yzoo, Yzaq, Ppvw など

犯罪者による変更の結果、STOPDecrypter はサポートされなくなりました。 これは削除され、Emsisoft と Michael Gillespie.

無料の復号化ツールは、STOP Djvu の復号化ツール からダウンロードできます。

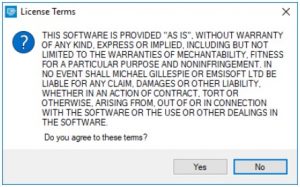

復号化ツールをダウンロードして実行します。

復号化ツールのダウンロードを開始します。

必ず管理者として復号化ユーティリティを起動してください。 表示されるライセンス条項に同意する必要があります。 このために、[はい] ボタンをクリックします。

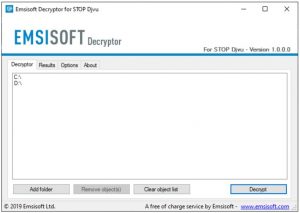

ライセンス条項に同意するとすぐに、メインのデクリプター ユーザー インターフェイスが表示されます。

復号化するフォルダを選択します。

デクリプターは、デフォルト設定に基づいて、ネットワーク ドライブを含む現在利用可能なドライブ (接続されているドライブ) を復号化するために、利用可能な場所を自動的に入力します。 追加の (オプションの) ロケーションは、[追加] ボタンを使用して選択できます。

通常、デクリプタは、特定のマルウェア ファミリを考慮していくつかのオプションを提案します。 現在可能なオプションは [オプション] タブに表示され、そこで有効または無効にすることができます。 現在アクティブなオプションの詳細なリストは以下にあります。

「復号化」ボタンをクリックします。

復号化に必要なすべての場所をリストに追加したらすぐに、[復号化] ボタンをクリックして復号化手順を開始します。

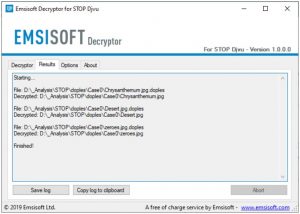

メイン画面がステータス ビューに変わり、アクティブなプロセスとデータの復号化統計が表示される場合があることに注意してください。

デクリプターは、復号化手順が完了するとすぐに通知します。 個人的な論文のレポートが必要な場合は、[ログを保存] ボタンを選択して保存できます。 必要に応じて、クリップボードに直接コピーして、メールやメッセージに貼り付けることもできます。

jzqe ファイルの復元に失敗した後、Emsisoft Decryptor は異なるメッセージを表示する場合があります。

✓ Error: Unable to decrypt file with ID: [your ID]

✓ No key for New Variant online ID: [your ID]

注意: この ID はオンライン ID のようです。復号化は不可能です。

✓ Result: No key for new variant offline ID: [example ID]

この ID はオフライン ID のようです。 将来的には解読が可能になるかもしれません。

復号化キーが見つかって復号化プログラムにアップロードされるまで、数週間または数か月かかる場合があります。 解読可能な DJVU バージョンに関する最新情報をこちらでフォローしてください.

✓ Remote name could not be resolved

.jzqe ファイルを復元する方法?

場合によっては、Jzqe ランサムウェアはあなたのファイルにとって致命的ではありません…

次は Jzqe ランサムウェアの暗号化メカニズム機能です。すべてのファイルをバイト単位で暗号化し、ファイルのコピーを保存して、元のファイルを削除します (そして上書きはしません!)。 したがって、物理ディスク上のファイルの場所の情報は失われますが、元のファイルは物理ディスクから削除されません。 セル、またはこのファイルが保存されていたセクターには、このファイルを含めることができますが、ファイル システムによってリストされず、削除後にこのディスクにロードされたデータによって上書きされる可能性があります。 したがって、特別なソフトウェアを使用してファイルを回復することが可能です。

Anyway, after realizing it was an online algorithm, it is impossible to retrieve my encrypted files. I also had my backup drive plugged in at the time of the virus, and this was also infected, or so I thought. Every folder within my backup drive had been infected and was encrypted. However, despite losing some important files, I retrieved almost 80% of my 2TB storage.

When I started going through the folders, I noticed the readme.txt ransom note in every folder. I opened some of the folders and found that all files that were not in a subfolder within that folder had been encrypted. However, I found a flaw and glimmer of hope when I went into the subfolders in other folders and found that these files had not been encrypted. Every folder within my c and d drives, including subfolders, had been encrypted, but this was not the case with the backup drive. Having subfolders created within a folder has saved 80% of my data.

As I said, I believe this to be only a small loophole on a backup drive. I’ve since found a further 10 % of my data on another hard drive on a different pc. So my advice is if you use a backup drive, create subfolders. I was lucky, I guess. But I was also unlucky that the virus hit as I was transferring some files from my backup.

Hopefully, this can help some other people in my situation.

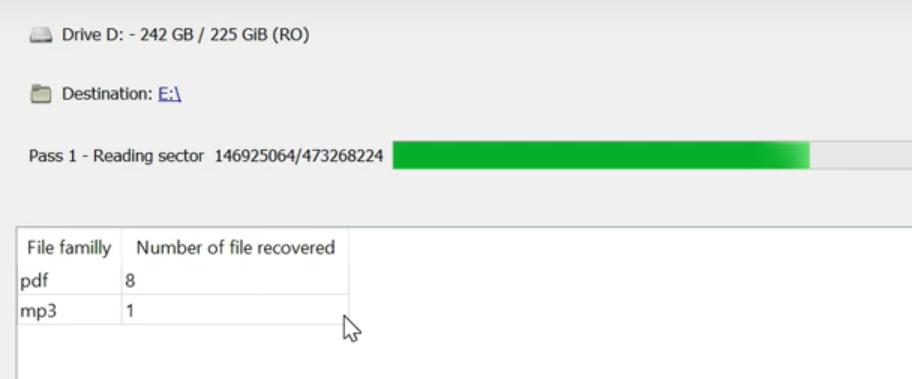

Jamie NewlandPhotoRec でファイルを復元する

PhotoRec は、損傷したディスクからのファイルの回復、または削除された場合のファイルの回復のために作成されたオープン ソース プログラムです。 しかし、時が経つにつれ、このプログラムは 400 の異なる拡張子のファイルを復元できるようになりました。 したがって、ランサムウェア攻撃後のデータ復旧に使用できます.

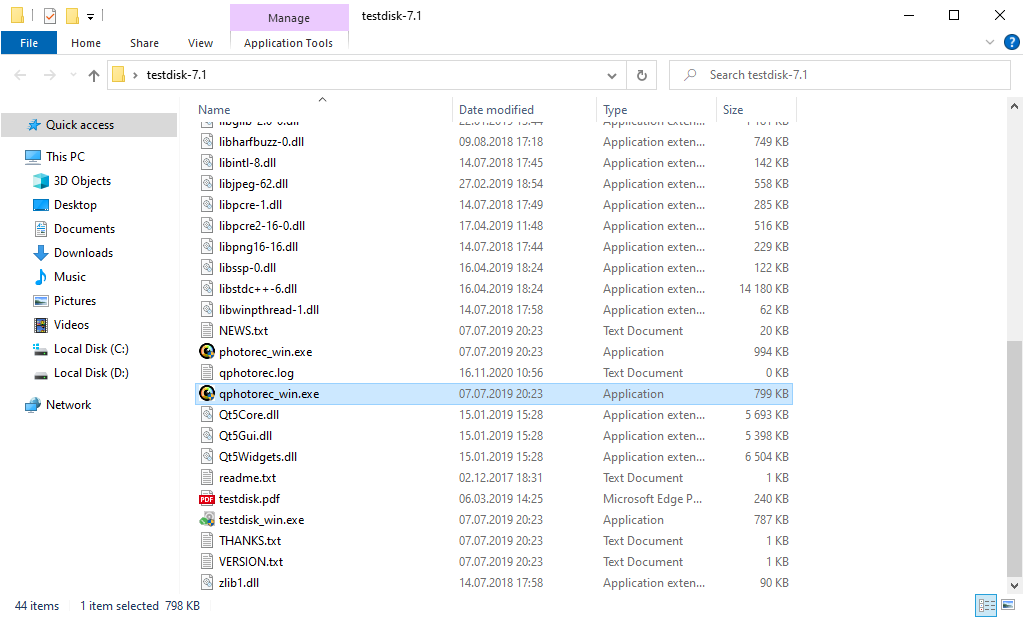

まず、このアプリをダウンロード。 100% 無料ですが、開発者は、ファイルが復元されるという保証はないと述べています。 PhotoRec は、同じ開発者の他のユーティリティである TestDisk と一緒にパックで配布されます。 ダウンロードしたアーカイブには TestDisk という名前が付いていますが、心配する必要はありません。 PhotoRecファイルはすぐ中にあります。

PhotoRec を開くには、“qphotorec_win.exe” ファイルを見つけて開く必要があります。 インストールは必要ありません – このプログラムには必要なすべてのファイルがアーカイブ内に含まれているため、USB ドライブにインストールして、DJVU/STOP ランサムウェア.

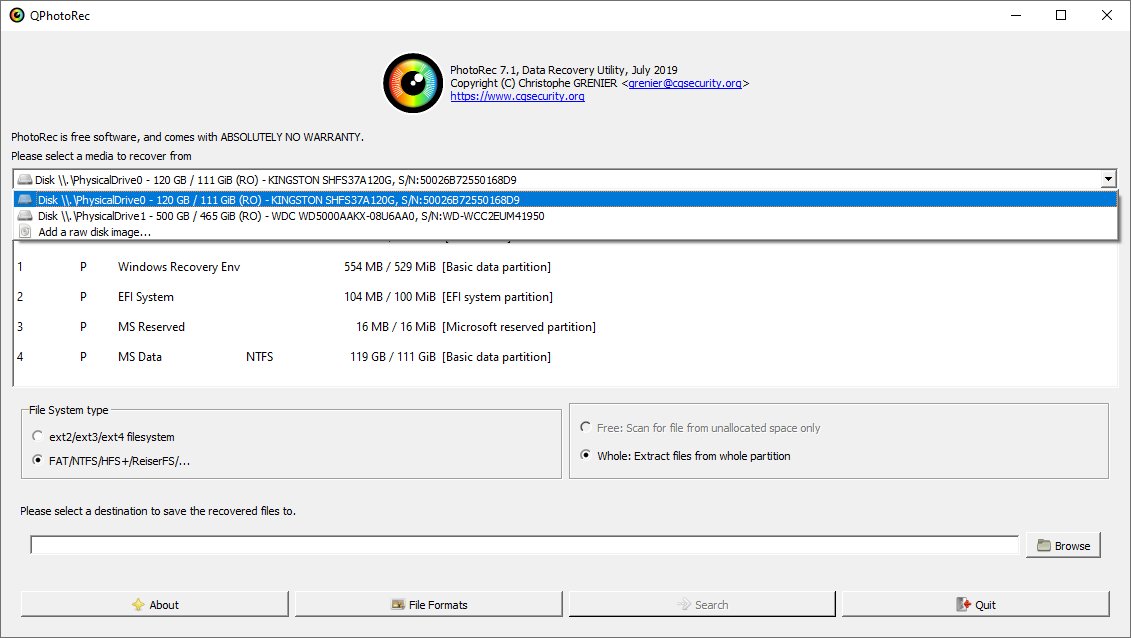

起動後、ディスク容量の完全なリストを示す画面が表示されます。 ただし、必要なメニューが少し上に配置されているため、この情報は役に立たない可能性があります。 このバーをクリックして、ランサムウェアに攻撃されたディスクを選択します。

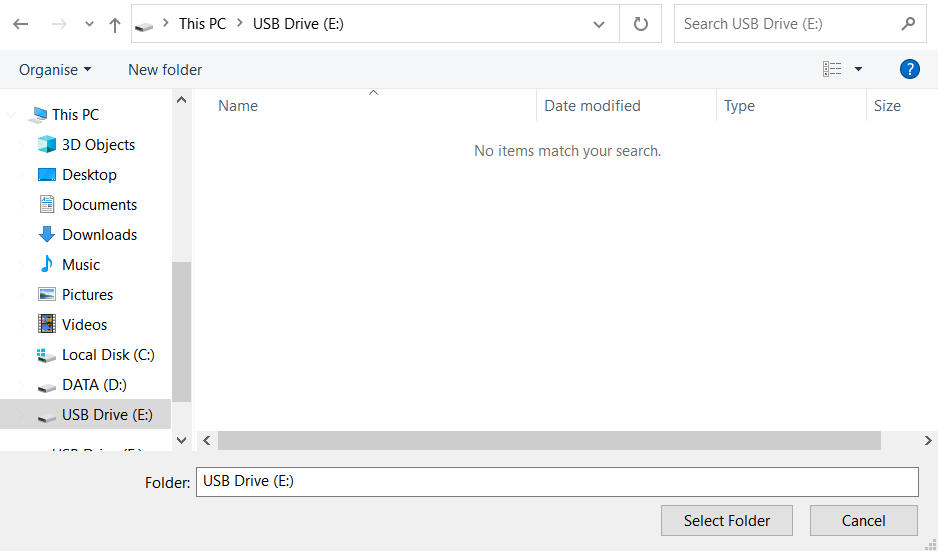

ディスクを選択したら、復元されたファイルの宛先フォルダーを選択する必要があります。 このメニューは PhotoRec ウィンドウの下部にあります。 最良の方法は、USB ドライブまたはその他のタイプのリムーバブル ディスクにエクスポートすることです。

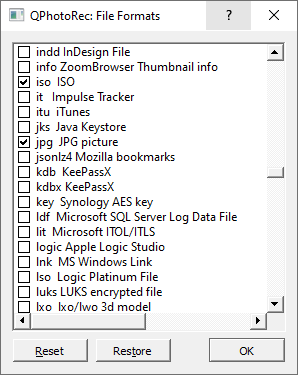

次に、ファイル形式を指定する必要があります。 このオプションも下部にあります。 前述したように、PhotoRec は約 400 の異なる形式のファイルを復元できます。

最後に、「検索」ボタンを押してファイルの復元を開始できます。 スキャンとリカバリの結果が表示される画面が表示されます。

Jzqe ファイルの回復ガイド

Frequently Asked Questions

とんでもない。 これらのファイルはランサムウェアによって暗号化されています。 .jzqe ファイルの内容は、復号化されるまで利用できません。

.jzqe ファイルに残っているデータが非常に価値がある場合は、バックアップ コピーを作成した可能性があります。

そうでない場合は、システム機能を使用して復元を試みることができます – 復元ポイント。

他のすべての方法には忍耐が必要です。

もちろん違います。 暗号化されたファイルがコンピュータに脅威を与えることはありません。 起こったことはすでに起こっています。

アクティブなシステム感染を除去するには、GridinSoft Anti-Malware が必要です。 あなたのファイルを暗号化したウイルスはまだ活動している可能性が高く、さらに多くのファイルを暗号化する機能について定期的にテストを実行します。 また、これらのウイルスは、さらに悪意のあるアクション (パスワードやクレジット カードの盗難など) のためにキーロガーとバックドアをインストールすることがよくあります。

この場合、トロイの木馬キラーがプリインストールされたメモリー スティックを準備する必要があります。

我慢してください。 STOP/DJVU ランサムウェアの新しいバージョンに感染しており、復号化キーがまだリリースされていません。 当社のウェブサイトでニュースをフォローしてください。

新しい Jzqe キーまたは新しい復号化プログラムが登場したら、お知らせします。

Jzqe ランサムウェアは、ファイルの最初の 150 KB のみを暗号化します。 したがって、MP3 ファイルはかなり大きいため、一部のメディア プレーヤー (Winamp など) でファイルを再生できる場合がありますが、最初の 3 ~ 5 秒 (暗号化された部分) が失われます。

暗号化された元のファイルのコピーを見つけることができます。

- インターネットからダウンロードした暗号化されたファイル。再度ダウンロードして元のファイルを取得できます。

- あなたが家族や友人と共有した写真で、あなたに送り返すことができます。

- Carbonite、OneDrive、iDrive、Google Drive などのソーシャル メディアまたはクラウド サービスにアップロードした写真

- 送受信して保存したメールの添付ファイル

- 感染したコンピュータにデータを転送した古いコンピュータ、フラッシュ ドライブ、外部ドライブ、カメラ メモリ カード、または iPhone 上のファイル

この記事を共有するにはあなたの助けが必要です。

次はあなたが他の人を助ける番です。 そんな方のお役に立てればと思い、この記事を書きました。 下のボタンを使用して、お気に入りのソーシャル メディアの Facebook、Twitter、または Reddit でこれを共有できます。

Brendan SmithUser Review

( votes)References

- 私のファイルはランサムウェアによって暗号化されています。

- DJVU (STOP) ランサムウェアについて。

- HowToFix サイトの GridinSoft Anti-Malware Review をお勧めする理由: Gridinsoft Anti-Malware

- GridinSoft 製品に関する詳細情報: https://gridinsoft.com/comparison

- トロイの木馬キラー レビュー: https://howtofix.guide/trojan-killer/

![]() 英語

英語 ![]() ドイツ語

ドイツ語 ![]() スペイン語

スペイン語 ![]() ポルトガル語(ブラジル)

ポルトガル語(ブラジル) ![]() フランス語

フランス語 ![]() トルコ語

トルコ語 ![]() 繁体中国語

繁体中国語 ![]() 韓国語

韓国語 ![]() インドネシア語

インドネシア語 ![]() ヒンディー語

ヒンディー語 ![]() イタリア語

イタリア語